บริษัท Qualys รายงานบั๊กในไลบรารี glibc ให้ชื่อช่องโหว่ว่า GHOST (CVE-2015-0235) มีความร้ายแรงระดับสูงมาก กระทบลินุกซ์ตั้งแต่ปี 2000 และสามารถยิงช่องโหว่นี้ได้จากระยะไกล บั๊กนี้แก้ไขไปแล้วตั้งแต่สองปีก่อน แต่ไม่ได้ระบุว่าเป็นบั๊กความปลอดภัยร้ายแรงเนื่องจากยังไม่มีรายงานว่าสามารถอาศัยบั๊กนี้โจมตีเครื่องเซิร์ฟเวอร์ได้

ช่องโหว่นี้เป็นบั๊กของฟังก์ชั่น gethostbyname และ gethostbyname2 ของ glibc ตั้งแต่เวอร์ชั่น 2.2 ที่ออกมาตั้งแต่ปี 2000 เป็นต้นไป ความร้ายแรงของบั๊กนี้อยู่ที่การรันบั๊กจากระยะไกลได้ง่าย เพราะฟังก์ชั่นทั้งสองฟังก์ชั่นมักใช้งานในเซิร์ฟเวอร์อยู่แล้ว ทีมงานสามารถสร้างอีเมลที่มุ่งร้ายขึ้นมาเพื่อส่งเข้าไปรันโค้ดบนเซิร์ฟเวอร์ได้สำเร็จ เพียงแค่ส่งอีเมลเข้าเมลเซิร์ฟเวอร์

สำหรับคนที่ติดตั้งลินุกซ์ที่ใช้ glibc รุ่นตั้งแต่ 2.18 เป็นต้นไป (ออกเมื่อกลางปี 2013) จะไม่ได้รับผลกระทบจากบั๊กนี้อยู่แล้ว แต่เนื่องจากการแก้บั๊กไม่ได้เป็นการแก้ด้านความปลอดภัย คนที่ใช้ลินุกซ์รุ่นที่ออกก่อนหน้านั้นอาจจะไม่ได้รับแพตช์ โดยรุ่นที่มีบั๊กแต่ยังไม่ได้แพตช์ เช่น Debian 7, RHEL 6 และ 7, CentOS 6 และ 7, และ Ubuntu 12.04 เป็นต้น ผู้ดูแลระบบทุกคนควรรีบตรวจสอบและอัพเดตเมื่อผู้ผลิตปล่อยแพตช์ออกมาครับ

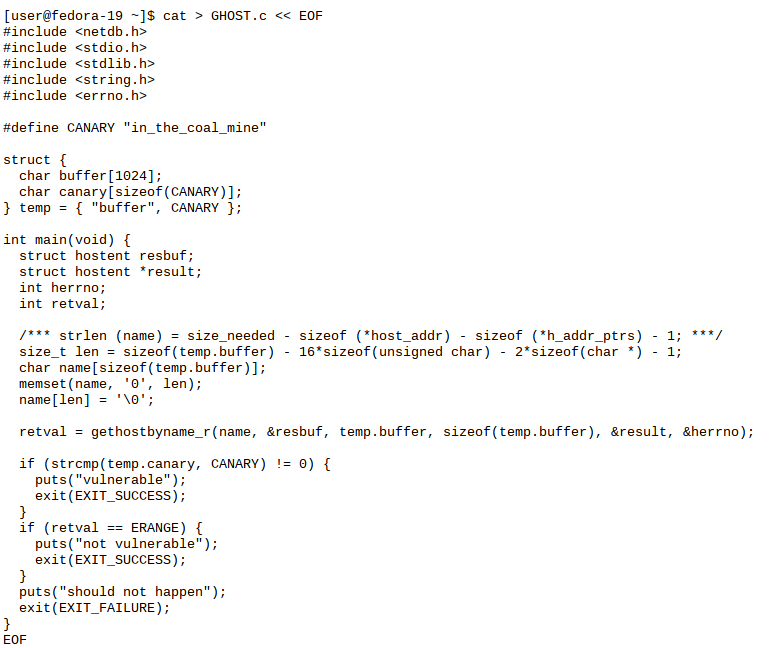

ทาง Qualys รายงานโค้ดทดสอบบั๊กเอาไว้ด้วย สามารถนำไปคอมไพล์ทดสอบบั๊กกันได้

ชื่อบั๊กเป็นการย่อมาจากคำว่า GetHOST

update: ทั้ง RHEL และ CentOS ออกแพตช์แล้วนะครับ กำลังอยู่ระหว่างการซิงค์ไฟล์ระหว่างเซิร์ฟเวอร์

ที่มา - Qualys

Comments

ทำไมช่วงนี้ Linux โดนหนักจังแฮะ

ผมสงสัยครับ ทำไมเวอร์ชันถึงน้อยลงอ่ะครับ

"ช่องโหว่นี้เป็นบั๊กของฟังก์ชั่น gethostbyname และ gethostbyname2 ของ glibc ตั้งแต่เวอร์ชั่น 2.2 ที่ออกมาตั้งแต่ปี 2000 เป็นต้นไป"

แต่อีกย่อหน้านึง

"สำหรับคนที่ติดตั้งลินุกซ์ที่ใช้ glibc รุ่นตั้งแต่ 2.18 เป็นต้นไป (ออกเมื่อกลางปี 2013)"

2.18 ครับ ไม่ใช่ 2.1.8

อ่านว่า สอง จุด สิบแปด

lewcpe.com, @wasonliw

สำหรับ ubuntu 12.04 หรือ 10.10 มีให้อัปเดตแล้ว สั่ง apt-get update แล้วลง libc6 ตัวใหม่ครับ

pittaya.com

ผมสั่ง apt-get update แล้วก็

apt-get install --only-upgrade libc6 แบบนี้ถูกต้องใช่ไหมครับ

สอบถามนิดนึงนะครับ ถ้า linux ไม่ได้ทำเป็น mail server ก็ไม่มีปัญหาอะไรใช่ไหมครับ

ไม่เกี่ยวกันคับ อันนั้นมันเป็นเพียงแค่หนึ่งในช่องทางการโจมตี

เป็นเซิร์ฟเวอร์อะไรก็อาจจะเสี้ยงได้ทั้งนั้นครับ อย่างที่ผมคิดออกตอนนี้ SSH server (ซึ่งแทบทุกเครื่องเปิดเป็นค่าเริ่มต้น) ก็น่าจะเสี่ยงหมด

lewcpe.com, @wasonliw

พอดีผมมี Server ที่ดูแลอยู่ ปกติไม่ค่อยใส่ใจอะไรมากเพราะค่อนข้าง private แต่จะหยิบมาปัดฝุ่นทำ www ให้ตัว Moblie Apps แล้วค่อนข้างโบราณมากๆ (CentOS 5.6)

- ใช้ cgi พวก bugzilla

- svn

ซึ่งรับช่วงต่อจากคนอื่น และไม่มีเวลาศึกษาอย่างจริงจังว่าอัพเกรด kernel แล้วมีผลกระทบมากแค่ไหน (ก็คือไม่ยากยุ่งกับ kernel) ตอนนี้ใช้วิธีอัพเกรดราย package ต่างๆที่มีปัญหา เป็นหลัก

เลยไม่แน่ใจว่าทำแค่นี้ + ใช้ tools ทดสอบ (ที่องค์กรมีฝ่าย Security ตรวจสอบก็ไม่เห็นพบปัญหาอะไรนอกจากช่วง shellshock กับ false report เพราะมันโบราณจัด)

ยังไงก็ขอบคุณไอเดีย หรือความคิดเห็นด้วยครับ

Edit1: เท่าที่ดู Cent5 โดนแค่ 4 ตัว กำลังทำสรุป น่าจะเรียบร้อย แต่ผมมี VM CentOS 6 อีกเพียบเลย แต่ปกติ iptables บล็อคทุกอย่างที่ไม่ใช่แม้กระทั้ง ping มันจะป้องกันการโจมตีได้ไหมครับ เพราะงานช้างแน่ๆ

Server ที่มี โดนหมดเลยครับ

แถมมี gate way ที่เป็น linux ด้วยสิ

เคล้วคลาด

Debian 7 แพตซ์ออกแล้วนะครับ ทดสอบหลังอัพเดท libc6 แล้วช่องโหว่ถูกอุดเรียบร้อย

เรียบร้อย โดนด้วย CentOS 6.5

Service ที่ "ไม่" โดน Remote Exploit ในขณะนี้

apache, cups, dovecot, gnupg, isc-dhcp, lighttpd, mariadb/mysql,

nfs-utils, nginx, nodejs, openldap, openssh, postfix, proftpd,

pure-ftpd, rsyslog, samba, sendmail, sysklogd, syslog-ng, tcp_wrappers,

vsftpd, xinetd.

http://seclists.org/oss-sec/2015/q1/283

LAMP รอดนะครับ ยกเว้นใครมี EXIM (Mail Server) จะโดนเต็มๆ