กระบวนการต่อเนื่องจากการระบุตัวตนแล้วโดยมากมักเป็นการรับรองตัวตนหรือ Authentication กระบวนการนี้เรามักทำอย่างไม่รู้ตัวกันตลอดเวลา เมื่อป้ายสินค้าชิ้นหนึ่งบอกชื่อสินค้าในห้างสรรพสินค้า เรามักตรวจสอบก่อนว่าสินค้าที่เรากำลังซื้อนั้นตรงกับสินค้าที่ป้ายบอกหรือไม่ หรือเมื่อเราพูดคุยกับใครสักคนทางโทรศัพท์ เมื่อเราได้ยินเสียงของคนที่เราคุยด้วยเราก็สามารถแน่ใจได้ว่าคนที่อยู่อีกฝั่งของคู่สายเป็นคนที่เราตั้งใจจะคุยด้วยจริงๆ เมื่อเราได้จดหมายของคนๆ หนึ่ง เราตรวจสอบดูว่ามีลายเซ็นหรือไม่ และลายเซ็นนั้นมีร่องรอยการปลอมแปลงหรือไม่

- Read more about Authentication: รับรองว่าของจริง

- 21 comments

- Log in or register to post comments

กระบวนการพื้นฐานที่สุดอย่างหนึ่งของกระบวนการความปลอดภัยข้อมูลไม่ว่าจะเป็นโลกดิจิตอลหรือโลกอนาล็อกที่เรามีชีวิตอยู่ก็ตาม คือ การระบุตัวตนของสิ่งต่างๆ ที่เราพบเจอทุกวัน เราพบกับสิ่งของ, ผู้คน, และสถานที่ต่างๆ มากมาย และเราต้องรู้ว่าสิ่งที่เราใช้งาน หรือคนที่เราพูดคุยด้วยนั้นเป็นคนที่เราต้องการคุยด้วยจริงหรือไม่

- Read more about Identification ไม่รู้จักฉัน ไม่รู้จักเธอ

- 30 comments

- Log in or register to post comments

เมื่อช่วงต้นเดือนที่ผ่านมา Blognone มีงานเสวนาที่ไม่ได้ประกาศภายนอก โดยเชิญผู้ร่วมงานเป็นกลุ่มตัวแทนของผู้ดูแลเว็บขนาดใหญ่จำนวนหนึ่ง เช่น Sanook.com, Kapook, MThai, ไทยรัฐ, Thaitrend, Tarad.com, และ Pantip.com ทั้งหมดได้ร่วมพูดคุยกันถึงประสบการณ์ปัญหาต่างๆ ที่เคยเจอมาว่าในการทำเว็บที่ใหญ่ขึ้นเรื่อยๆ เคยเจอปัญหากันอย่างไร และมีประสบการณ์การแก้ไขกันอย่างไรมาแล้วบ้าง

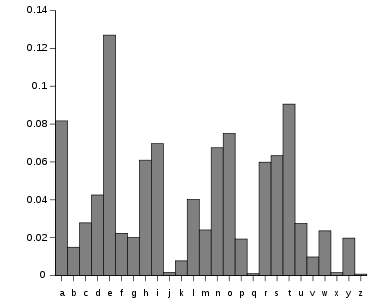

กระบวนการเข้ารหัสที่มีอยู่ในโลกมากมายและถูกพัฒนาอย่างต่อเนื่องจนทุกวันนี้ซับซ้อนในระดับที่ต้องการความรู้คณิตศาสตร์ระดับสูง เหตุผลสำคัญของการพัฒนาเหล่านี้คือการแข่งขันกับกระบวนการถอดรหัสที่พัฒนาอย่างต่อเนื่องเช่นเดียวกันศาสตร์ที่ว่าด้วยการถอดรหัสนี้เรียกว่า Cryptanalysis เป็นศาสตร์ที่อยู่คู่กับการเข้ารหัสมานาน เทคนิคและกระบวนการก็ซับซ้อนและใช้ในกรณีเฉพาะบางอย่างไปเรื่อยๆ

ในบทความนี้เราจะยกตัวอย่างบางเทคนิคที่ใช้กันในการถอดรหัส

ความถี่ของข้อมูล (Frequency Counting)

- Read more about Cryptanalysis ศาสตร์แห่งการถอดรหัส

- 24 comments

- Log in or register to post comments

เมื่อปีที่แล้วผมเขียนบทความเรื่อง BitCoin ไปแล้วครั้งหนึ่งอธิบายถึงกระบวนการทำงานภายใน ช่วงนี้มีข่าว BitCoin กลับขึ้นมาอีกครั้งและคนจำนวนมากน่าจะสนใจกันมากขึ้นว่าตกลงแล้ว BitCoin มันคืออะไรกัน ผมกลับไปอ่านบทความเดิมแล้วคิดว่าน่าจะปรับปรุงให้อ่านง่ายขึ้นได้ เลยถือโอกาสกลับมาเขียนกันใหม่อีกรอบ

- Read more about BitCoin (อีกสักรอบ): การใช้งานและเหตุผลการออกแบบ

- 38 comments

- Log in or register to post comments

ประเด็นเรื่องการสิ้นสุดสัมปทาน 1800MHz ถือเป็นเรื่องใหญ่ที่มีผลกระทบในวงกว้าง และมีนักวิชาการออกมาแสดงความเห็นเรื่องนี้กันพอสมควร

ผมไปเจอสไลด์นำเสนอของคุณวรพจน์ วงศ์กิจรุ่งเรือง จากโครงการติดตามนโยบายสื่อและโทรคมนาคม (NBTC Policy Watch) คิดว่าสไลด์มีเนื้อหาครบถ้วน ได้ประเด็นชัดเจน จึงติดต่อขอสไลด์จากคุณวรพจน์มาเผยแพร่ต่อบน Blognone ครับ

นอกจากสไลด์แล้วยังมีบทความประกอบด้วย สามารถอ่านได้ท้ายบทความ (หรือดาวน์โหลดเอกสารฉบับ PDF)

คอมเมนต์ยาวไปหน่อย ก็เลยได้รับคำร้องขอให้เขียนเป็นบทวิเคราะห์ไปเสียให้จบๆ ไป

บทวิเคราะห์นี้จะมุ่งเน้นตอบคำถามว่า เหตุใดโนเกียจึงตัดสินใจเลือก Windows Phone ในปี 2011 และไม่ทำ Android เลยหลังการตัดสินใจนั้นจนกระทั่งปัจจุบัน คำถามว่าทำไมไม่ทำ Android ก่อนหน้า 2011 นั้นไม่ได้รวมอยู่ในบทวิเคราะห์นี้

กำไรของโนเกียนั้นเริ่มลดลงครั้งแรกในปี 2007 หลังจากแอปเปิลเปิดตัว iPhone แล้วก็ทรุดหนักลงอย่างต่อเนื่อง พอย่างเข้าสิ้นปี 2010 กำไรของโนเกียก็ลดลงไปกว่า 30% เมื่อเทียบจากจุดสูงสุด จนในเดือนกุมภาพันธ์ 2011 Stephen Elop ก็เข้ารับตำแหน่งซีอีโอของโนเกีย

Elop ออกเอกสารภายในฉบับหนึ่ง หลังรับตำแหน่ง ใจความสำคัญบางส่วนจากเอกสารนั้นคือ

- Read more about [บทวิเคราะห์] ทำไมโนเกียไม่ทำ Android?

- 164 comments

- Log in or register to post comments

กระบวนการเข้ารหัสที่สำคัญอย่างแบบกุญแจสมมาตร (symmetic key encryption) ในตอนที่แล้วแม้จะสามารถป้องกันการดักฟังได้อย่างมีประสิทธิภาพ แต่ข้อจำกัดคือทั้งสองฝ่ายต้องรับรู้ “ความลับ” ร่วมกัน และข้อจำกัดที่สำคัญมากคือ ผู้ที่รู้ความลับนี้ทุกคนจะเข้าไปอ่านข้อความได้ทั้งหมด

- Read more about Asymmetric Cryptography: แตกต่างแต่เข้าใจกัน

- 12 comments

- Log in or register to post comments

ในบรรดากระบวนการเข้ารหัสนั้น เราอาจจะบอกได้ว่าการเข้ารหัสแบบกุญแจสมมาตร (symmetric key) ที่เป็นกระบวนการการเข้ารหัสที่ทั้งสองฝ่าย มี “ความลับ” ร่วมกันอยู่ก่อน เมื่อส่งข้อมูลจริงแล้วจึงใช้ความลับนั้นถอดรหัสผ่านออกมาได้จึงได้ข้อความที่อ่านออกมาได้

กระบวนการป้องกันข้อความที่เป็นความลับนั้นมีมานานนับย้อนไปได้ถึงสมัยจูเลียส ซีซาร์ ที่อาศัยการสลับตัวอักษรด้วยตารางที่เป็นความลับ โดยทุกตัวในตารางจะมีตัวแทนของตัวเองทั้งหมด

- Read more about Symmetric Encryption: ถ้ารู้จัก ต้องรู้ใจ

- 20 comments

- Log in or register to post comments

ตั้งแต่ Microsoft และ Twitter ได้ออกแอพพลิเคชัน Facebook Beta และ Twitter เวอร์ชันใหม่ ที่มีการออกแบบแตกต่างไปจากสิ่งที่คนใช้ Windows Phone คุ้นเคยอย่างหน้าแอพพลิเคชันแบบ panorama หรือ pivot ที่มีหัวข้อเป็นข้อความขนาดใหญ่ ที่ผู้ใช้ต้องสไลด์ซ้ายขวา กลับกลายมามีหน้าตาคล้ายคลึงกับแอพพลิเคชันเดียวกันในแพลตฟอร์มอื่นๆ แต่รู้หรือไม่ว่า Facebook Beta และ Twitter บน Windows Phone นั้น แท้ที่จริงแล้วยังคงสิ่งที่เราเรียกว่า Metro UI ไว้อย่างสมบูรณ์แบบ

ความสามารถสำคัญของคอมพิวเตอร์คือการทำตามคำสั่งที่ชัดเจนได้อย่างแม่นยำและคาดเดาผลลัพธ์ได้เป็นอย่างดี แต่ในโลกความเป็นจริง กระบวนการอย่างหนึ่งที่สำคัญมากคือการ "มั่ว" ที่ในแม้แต่มนุษย์เราเองก็ยังทำได้ลำบาก เราอาจจะขอให้ใครสักคนมั่วตัวเลขอะไรก็ได้สักสี่หลักให้เรา แต่เราอาจจะพบว่าเมื่อเราขอให้คนจำนวนมากๆ สุ่มเลข เราอาจจะพบว่าเลขที่เราได้มักเป็นเลขที่เราใช้งานบ่อยๆ เช่น "1234", "0000", หรือ "1111"

- Read more about Random Number Generator: อะไรก็ได้ ง่ายๆ

- 33 comments

- Log in or register to post comments

ในกระบวนการรักษาความปลอดภัยคอมพิวเตอร์ นอกเหนือจากการดูแลระบบให้ควบคุมสิ่งที่ผู้ใช้หรือผู้บุกรุกให้ไม่สามารถทำงานใดๆ นอกเหนือจากที่กำหนดไว้ กระบวนการเข้ารหัส (Cryptography) นับเป็นสิ่งสำคัญที่ช่วยให้กระบวนการควบคุมนั้นเป็นไปได้จริง กระบวนการเข้ารหัสทุกวันนี้มักสร้างจากตัวประกอบสามตัวหลักได้แก่ ฟังก์ชั่นแฮช, การเข้ารหัสแบบกุญแจสมมาตร (symmetric key), และการเข้ารหัสแบบกุญแจอสมมาตร (asymmetric key) ในตอนแรกจะพูดถึงฟังก์ชั่นแฮชก่อน

- Read more about Hash: ไม่รู้ว่ามันคืออะไรแต่มันใช่

- 49 comments

- Log in or register to post comments

แม้ปัญหาความปลอดภัยจะเริ่มต้นในยุคแรกๆ ในโลกด้วยปัญหา buffer overflow แต่เมื่อโลกเข้าสู่ยุคของเว็บ และโดยเฉพาะเมื่อเว็บเริ่มไม่ใช่ไฟล์ html เปล่าๆ แต่เป็นเว็บที่สามารถปรับตามผู้ใช้งานได้ เริ่มจากยุคของ CGI ที่เป็นโปรแกรมภาษาต่างๆ เรื่อยมาถึงเว็บเซิร์ฟเวอร์แบบอื่นไม่ว่าจะเป็น J2EE หรือระบบ fastcgi ปัญหาความปลอดภัยของเว็บก็กลายเป็นปัญหาใหญ่ที่โลกเจอกันเรื่อยมาจนทุกวันนี้

ปัญหา script injection หรือการใส่สคริปต์เข้ามาในเซิร์ฟเวอร์นั้นเป็นการโจมตีที่ตรงตัวกับชื่อของมัน เมื่อเซิร์ฟเวอร์เปิดให้อัพโหลดไฟล์เข้าไปยังเซิร์ฟเวอร์ ไม่ว่าจะเป็นการอัพโหลดภาพ หรือการอัพโหลดไฟล์อื่นๆ ในเว็บเซิร์ฟเวอร์ที่รันไฟล์ภาษาสคริปต์นั้น โดยทั่วไปแล้วจะถูกคอนฟิกให้รันทุกไฟล์สคริปต์ เช่น เว็บเซิร์ฟเวอร์ Apache ที่ติดตั้ง PHP ทุกวันนี้จะถูกคอนฟิกให้รันทุกไฟล์ที่ลงท้ายชื่อไฟล์ด้วย ".php"

ปัญหาความปลอดภัยที่เกิดจากช่องโหว่ของ Java กลายเป็นเรื่องซีเรียส เราเห็นข่าวการโจมตีด้วยช่องโหว่ของ Java เป็นวงกว้าง และขนาดบริษัทไอทีรายใหญ่ทั้ง Twitter และ Facebook ก็ยังไม่รอด ต่างก็โดนแฮ็กเพราะ Java ในเครื่องของพนักงาน

บทความนี้จึงเขียนขึ้นเพื่อสอนวิธีป้องกันตัวจากการโจมตีผ่านช่องโหว่ของ Java ที่อาจติดตั้งอยู่ในเครื่องของผู้อ่านอยู่แล้ว โดยเน้นผู้อ่านกลุ่ม end-user ที่อาจไม่ทราบข้อมูลเรื่อง Java มากนัก

บทความโดย จันทจิรา เอี่ยมมยุรา คณะนิติศาสตร์ มหาวิทยาลัยธรรมศาสตร์

ในช่วงสัปดาห์ที่ผ่านมามีผู้เขียนบทความลงในหนังสือพิมพ์บางฉบับวิพากษ์วิจารณ์การพิจารณาอนุมัติใบอนุญาตประกอบกิจการดาวเทียมให้แก่บริษัท ไทยคม จำกัด (มหาชน) ของคณะกรรมการกิจการกระจายเสียง กิจการโทรทัศน์และกิจการโทรคมนาคมแห่งชาติ (กสทช.) ไปในทางที่ว่า กสทช. อนุมัติใบอนุญาตให้แก่บริษัทไทยคมฯ โดยไม่ได้มีการประมูลคลื่นความถี่ ทั้งมิได้ประมูลวงโคจรให้ถูกต้องตามพระราชบัญญัติองค์กรจัดสรรคลื่นความถี่และกำกับการประกอบกิจการวิทยุกระจายเสียง วิทยุโทรทัศน์ และกิจการโทรคมนาคม พ.ศ. 2553 แต่ประการใด

ในช่วงนี้มีกระแสพูดคุยเกี่ยวกับ Exynos 5 Octa กันมาก ตัว Exynos 5 Octa นั้นเป็น SoC (system on a chip) ในรูปแบบ big.LITTLE ที่มีคอร์ของ Cortex-A15 และ Cortex-A7 อยู่ภายในอย่างละสี่คอร์ เรื่องหนึ่งที่ถกเถียงกัน (หรืออาจจะเข้าใจไปในทางเดียวกันโดยมิได้นัดหมาย) ก็คือคอร์ทั้งแปดของหน่วยประมวลผลแบบ big.LITTLE นั้นสามารถใช้งานได้ทีละสี่คอร์หรือว่าได้ทั้งแปดคอร์กันแน่?

ถ้าใครใจร้อนขอสรุปตรงนี้ว่าในทางฮาร์ดแวร์นั้นทั้งแปดคอร์สามารถทำงานได้พร้อมกันทั้งหมด แต่...

ปัญหาในขณะนี้คือระบบปฏิบัติการยังอาจจะไม่สามารถดึงประสิทธิภาพทั้งด้านความเร็วในการประมวลผลและการประหยัดพลังงานออกมาพร้อมๆ กันได้อย่างเต็มที่

- Read more about Exynos 5 Octa แปดคอร์แท้หรือแค่ขำๆ?

- 17 comments

- Log in or register to post comments

ความเปลี่ยนแปลงหลังจากการเปลี่ยนผ่านไปยังโลกแห่ง IPv6 หากสำเร็จลงได้ จะนำฟีเจอร์สำคัญของระบบไอพีที่มีมาแต่ต้น คือ เครื่องทุกเครื่องสามารถเชื่อมต่อถึงกันได้ ไม่ว่าจะเป็นเครือข่ายแบบใดๆ เพราะมีชั้นของไอพีครอบไว้ให้ทำงานเหมือนกันทั้งหมด

ด้วยแอดเดรสที่มีมากถึง 2^128 หมายเลขไอพีจะไม่ใช่สิ่งที่ต้องแจกจ่ายอย่างจำกัดอีกต่อไป ตัวอย่างของการจำกัดการใช้งานไอพีทุกวันนี้ เช่น บริการบรอดแบนด์ตามบ้าน ที่จะจ่ายหมายเลขไอพีมาให้เพียงทีละหมายเลขเท่านั้น ทั้งที่ภายในบ้านมักมีอุปกรณ์เป็นจำนวนมากเชื่อมต่ออยู่พร้อมกัน

คำเตือน: บทความในชุดการรักษาความปลอดภัยคอมพิวเตอร์ มีจุดประสงค์หลักเพื่อการศึกษา และการระมัดระวังของนักพัฒนา การทดสอบต้องทำในสภาพแวดล้อมปิดเท่านั้น (ตั้งเซิร์ฟเวอร์เฉพาะเอง ทดสอบเสร็จแล้วปิดบริการ) ห้ามทดสอบในเว็บจริงที่ให้บริการอยู่ หากผมทราบว่าสมาชิก Blognone มีการทดลอง โทษคือแบนถาวรอย่างเดียวไม่ว่าจะเกิดความเสียหายหรือไม่

ต่อจาก CSRF ปัญหาความปลอดภัยในเว็บที่พบได้มาก แต่ปัญหาอีกอย่างหนึ่งที่พบได้และมักมีอันตรายมากกว่าคือปัญหาความปลอดภัย Cross Site Scripting (XSS หรือบางครั้งเรียกว่า CSS) ที่เป็นช่องให้แฮกเกอร์สามารถนำสคริปต์อยากที่แฮกเกอร์ต้องการไปวางบนหน้าเว็บเป้าหมายได้

- Read more about Cross Site Scripting: อันตรายใกล้ตัวของคนใช้เว็บ

- 7 comments

- Log in or register to post comments

ความปลอดภัยคอมพิวเตอร์ในสมัยใหม่เปลี่ยนจากการโจมตีช่องโหว่ของบริการต่างๆ หรือบั๊กของซอฟต์แวร์โดยตรงมาเป็นการโจมตีจากกระบวนการตรวจสอบความปลอดภัยที่ตามไม่ทันกับรูปแบบการใช้งานที่หลากหลายขึ้นเรื่อยๆ เช่น การใช้งานเว็บยุคใหม่ที่มีความซับซ้อน มีการวางไฟล์จากเซิร์ฟเวอร์จำนวนมากเข้ามาแสดงผลบนหน้าเว็บเดียวกัน, มีการรันสคริปต์บนหน้าเว็บ, และมีการใช้งานเพื่อการทำงานสำคัญกว่าการเข้าอ่านเนื้อหาบนเว็บไปอีกมากมาย

- Read more about การโจมตีเว็บแบบ Cross Site Request Forgery

- 14 comments

- Log in or register to post comments

นอกจากเรื่องส่วนติดต่อผู้ใช้ของ Windows 8 ที่เปลี่ยนแปลงไปจากวินโดวส์รุ่นก่อนๆ เป็นอย่างมาก จุดเปลี่ยนสำคัญอีกอย่างหนึ่งคือช่องทางจัดจำหน่ายของไมโครซอฟท์เอง ที่เริ่มเปลี่ยนจากการขายซอฟต์แวร์เป็นแผ่น หันมาใช้ระบบดาวน์โหลดไฟล์ดิจิทัลกันมากขึ้น รวมไปถึงการลดราคาไลเซนส์แบบอัพเกรดลงมากเพื่อจูงใจให้ผู้ใช้ปรับรุ่นตาม

ผมเชื่อว่าผู้อ่าน Blognone คงติดตั้งระบบปฏิบัติการวินโดวส์รุ่นก่อนๆ กันได้อย่างไม่มีปัญหา ส่วนการติดตั้ง Windows 8 เหมือนจะง่ายแต่เอาจริงแล้วมีรายละเอียดเล็กๆ ซ่อนอยู่พอสมควร หลังจากลองติดตั้ง Windows 8 แบบอัพเกรดด้วยตัวเอง ผมเลยคิดว่าควรเขียนบทความไว้สำหรับอ้างอิงสักหน่อยครับ

Blognone เสนอข่าว "ช่องโหว่" ความปลอดภัยซอฟต์แวร์เป็นจำนวนมาก แม้ช่องโหว่หลายอย่างมาจากการวิเคราะห์ทางคณิตศาสตร์ของกระบวนการเข้ารหัสที่ซับซ้อนแต่ในความเป็นจริงแล้ว ช่องโหว่ส่วนมากมาจากปัญหาเหมือนๆ กันคือการไม่ระวังการใช้บัฟเฟอร์ ทำให้ข้อมูลที่วางลงไปยังบัฟเฟอร์มีขนาดเกินที่เผื่อไว้ ทำให้แฮกเกอร์เข้ามาวางโค้ดเอาไว้ และควบคุมให้มีการรันโค้ดนั้นๆ ได้

กระบวนการแฮกจากช่องโหว่บัฟเฟอร์เป็นกระบวนพื้นฐานอันหนึ่งที่ควรรู้เพื่อจะศึกษาและป้องกันช่องโหว่ในซอฟต์แวร์

Stack Buffer Overflow

{syntaxhighlighter brush:cpp}#include <string.h>

void foo (char *bar)

{

char c[12];

strcpy(c, bar); // ไม่ตรวจขนาด input

}

ในคืนนี้หลังจากแอปเปิลเปิดตัวสินค้าชิ้นใหม่อย่าง iPad 4 และ iPad Mini ก็มีเสียงวิพากษ์วิจารณ์เกี่ยวกับผลิตภัณฑ์ในหลายๆ แง่ ดังนั้นผมเลยขอนำมาเขียนเป็นบทความวิเคราะห์ให้อ่านกันครับ

ขอชี้แจงให้ทราบว่าบทความนี้เขียนจากมุมมอง ข้อคิดเห็น และความคิดส่วนตัวเท่านั้นครับ

iPad mini – เพราะจอ 10" มันใหญ่เกินไป

ท่ามกลางกระแสความนิยมของแท็บเล็ตขนาดจอ 7" ที่ได้รับความนิยมด้วยเหตุผลของความสะดวกในการพกพา ผมคาดว่าแอปเปิลน่าจะเล็งเห็นความสำคัญของตลาดลูกค้าที่ต้องการแท็บเล็ตขนาดพอดีมือที่สามารถทำงานทั่วไป แต่ในขณะเดียวกันสตีฟ จ็อบส์ก็เชื่อมาโดยตลอดว่าแท็บเล็ตขนาด 7" มีขนาดเล็กไป และมนุษย์จำเป็นต้องมีนิ้วมือที่เล็กลงเพื่อที่จะสามารถสั่งงานบนหน้าจอขนาดนั้นได้

แนะนำให้อ่านและทำความเข้าใจก่อนอ่านข่าว 3G ทุกข่าวช่วงนี้ครับ

จากข่าวมาตรฐานการให้บริการข้อมูล 2G/3G ของกสทช. ผมพบว่าแม้แต่ผู้อ่านของ Blognone เองที่น่าจะเป็นกลุ่มคนที่มีความรู้เทคโนโลยีมากกว่าเฉลี่ยของสังคมไทยโดยรวมก็ยังถูกการตลาดของค่ายผู้ให้บริการต่างๆ สร้างความหวังและความฝันว่าเมื่อเรามีเครือข่าย 3G ให้บริการกันแล้ว เราจะได้ใช้งานเครือข่ายที่ความเร็วสูงในระดับที่แทบจะไม่ต้องการวายฟายหรือบรอดแบนด์ตามบ้านกันอีกเลย

- Read more about คลื่นวิทยุกับการสื่อสารเบื้องต้น

- 38 comments

- Log in or register to post comments

สวัสดีครับ วันนี้มาตามคำสัญญาที่จะนำบทวิเคราะห์แบบเจาะลึกในเรื่องรหัสลับของ Microsoft ที่อยู่ในช่วงที่ Modern-style UI ครองก๊กของ Microsoft ซึ่งบทวิเคราะห์นี้มาจากสายตาของผมทั้งหมด บางท่านอาจจะเชื่อหรือไม่ก็ได้ แต่ส่วนมากมักจะไม่มีข่าวตอนเปิดตัว และก็พึ่งมีข่าวตอนที่ Microsoft ประกาศแล้ว เพื่อไม่ให้เสียเวลาก็เข้าสู่บทวิเคราะห์กันเลยดีกว่า

Windows Phone 7.5

เริ่มต้นผมก็ขอย้อนไปไกลสักเล็กน้อยในช่วงที่ Microsoft เตรียมปล่อย Windows Phone อัพเดต Mango (Windows Phone 7.5) ซึ่งทาง Microsoft ได้ปล่อยวิดีโอมายั่วน้ำลายผู้ใช้ Windows Phone ณ ช่วงนั้นดังวิดีโอต่อไปนี้

โลกการเงินทุกวันนี้ถูกควบคุมด้วยธนาคารชาติต่างๆ และสถาบันการเงินระหว่างประเทศ ธนาคารชาติต่างๆ มีอำนาจในการกำหนดค่าเงินของตัวเองด้วยกระบวนการต่างๆ เช่น การกำหนดระดับดอกเบี้ย, เงินสำรองของธนาคาร, หรือการพิมพ์เงินออกมาสู่ตลาด นอกจากการกำหนดค่าเงินแล้ว หน่วยงานเหล่านี้ยังมีอำนาจในการตามรอยการเงินของผู้ใช้ผ่านทางการควบคุมธนาคาร รัฐบาลประเทศต่างๆ มีอำนาจในการหยุดธุรกรรมทางการเงินของบุคคลได้ หรือการกระทำอย่างสุดโต่งเช่นในปี 1987 ที่รัฐบาลพม่าประกาศยกเลิกธนบัตร 25, 35, และ 75 จ๊าด โดยไม่มีการเตือนล่วงหน้าทำให้เงินหายไปจากระบบถึง 75%

- Read more about BitCoin เมื่อโลกเทคโนโลยีปลดแอกการเงินจากธนาคาร

- 157 comments

- Log in or register to post comments