เมื่อวานนี้แอปเปิลปล่อยอัพเดตฉุกเฉิน iOS 14.8, watchOS 7.6.2, และ macOS 11.6 เพื่ออุดช่องโหว่หลายชุดของการโจมตี ForcedEntry ที่ Citizen Lab ระบุว่าเป็นช่องโหว่ที่ NSO Group ใช้วางมัลแวร์ Pegasus เพื่อติดตามเหยื่อ ตอนนี้ทาง Trend Micro ก็ออกมาวิเคราะห์มัลแวร์ตัวนี้

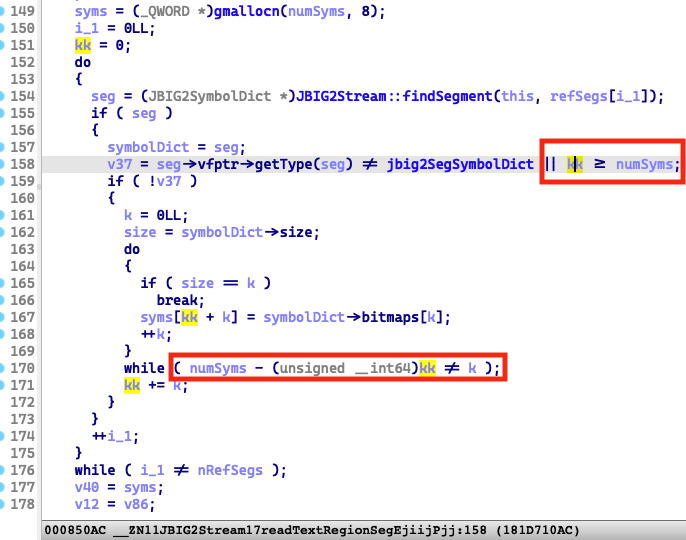

ช่องโหว่ตัวนี้อาศัยบั๊กในตัวถอดรหัสการบีบอัดภาพ JBIG2 ที่ฝังอยู่ใน PDF อีกทีหนึ่ง โดยฟังก์ชั่น JBIG2Stream::readTextRegionSeg ในเฟรมเวิร์ค CoreGraphics ที่มีบั๊ก Integer Overflow จากการประกาศตัวแปรเป็นชนิด unsigned int ทำให้โค้ดจองหน่วยความจำน้อยกว่าที่ควรจะเป็น และกลายเป็นช่องโหว่ Heap Overflow ในที่สุด แอปเปิลแก้ช่องโหว่นี้โดยเพิ่มการตรวจสอบค่าเพิ่มเติม

ตัวอย่างโค้ดที่แอปเปิลแก้ไขช่องโหว่แล้ว (ในกรอบแดง)

จุดที่เป็นปริศนาคือแม้คนร้ายจะสามารถเจาะช่องโหว่ Heap Overflow ได้ แต่ crash log ที่ Citizen Lab นำมาแสดงกลับแสดงให้เห็นว่าระบบป้องกัน ASLR ที่จะสุ่มค่า address ของฟังก์ชั่นต่างๆ ในระบบนั้นกลับถูกปิดไป ทาง Trend Micro ระบุว่าหาก crash log เป็นข้อมูลที่ได้จากการโจมตีแสดงว่า Pegasus สามารถโจมตีเพื่อปิดการทำงาน ASLR ไปได้ก่อนแล้ว นอกจากนี้ยังพบว่า virtual function table ของออปเจกต์ถูกแก้ไขค่าระหว่างรัน แสดงให้เห็นว่าคนร้ายสามารถปิดการทำงานของฟีเจอร์ pointer authentication code (PAC) ไปได้ด้วย

ตอนนี้ทาง Trend Micro สามารถวิเคราะห์จากโค้ดที่ Citizen Labเปิดเผยออกมาเท่านั้น และยังไม่สามารถหาตัวอย่างมัลแวร์ได้ด้วยตัวเอง แต่เมื่อมองเทคโนโลยีแล้วทำให้คาดได้ว่า Pegasus ใช้โจมตีอย่างเจาะจงเป้าหมายเป็นหลัก ไม่ได้เป็นการโจมตีเป็นวงกว้างแต่อย่างใดแต่ผู้ใช้ทุกคนก็ควรรีบอัพเดตเพื่อความปลอดภัย

ที่มา - Trend Micro

Comments

Malware พวกนี้ดูจะเฉพาะทางมากๆ ขนาด บ. ขนาดนี้ยังหาตัวมันไม่ได้

ซื้อช่องโหว่กันทีละเป็นล้านดอลลาร์ + ค่าพัฒนาตัวเจาะที่น่าจะอีกหลายล้าน ต้องใช้ระวังๆ ครับ ใช้มั่วโดนจับได้แบบนี้คือฟาวน์ต้องทำใหม่หมด

lewcpe.com, @wasonliw