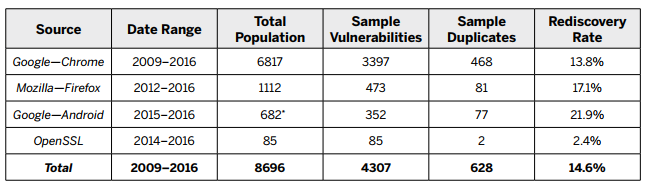

รายงานวิจัย "Taking Stock: Estimating Vulnerability Rediscovery" โดย Trey Herr, Bruce Schneier, และ Christopher Morris รายงานถึงกระบวนการพบช่องโหว่ซ้ำๆ กันในช่วงเวลาไล่เลี่ยกัน โดยรวบรวมข้อมูลจาก 4,307 ช่องโหว่ ใน 4 โครงการ ได้แก่ โครม, ไฟร์ฟอกซ์, แอนดรอยด์, และ OpenSSL

ทีมวิจัยพบว่าช่องโหว่ที่สำรวจมีอัตราการซ้ำซ้อนกันถึง 628 รายการหรือ 14.6% สูงกว่าที่เคยเชื่อว่าอัตราการพบช่องโหว่ซ้ำอยู่ที่ 1-9% เท่านั้น เฉพาะแอนดรอยด์มีอัตราการพบซ้ำกันถึง 21.9% เมื่อดูจากช่วงเวลา พบว่า 13.9% พบซ้ำกันภายใน 60 วัน และ 20% ภายใน 90 วัน หรือโครมที่มีอัตราการพบซ้ำกัน 13.8% และพบซ้ำภายใน 60 วัน 12.57%

รายงานนี้ทำให้นักวิจัยที่ต้องการรายงานช่องโหว่ชิงรางวัลสามารถประเมินความเป็นไปได้ที่ช่องโหว่ยังไม่เปิดเผยแต่มีการพบซ้ำกันได้ดีขึ้น (เพราะมีโอกาสที่จะเป็นคนรายงานทีหลังมากกว่าเดิมที่เคยประมาณกันไว้) ในแง่ของภาครัฐเอง รายงานระบุว่ารัฐบาลที่เก็บช่องโหว่ซอฟต์แวร์ไว้เป็นความลับควรคำนึงถึงราคาของการเก็บช่องโหว่เช่นนี้ เพราะนักวิจัยทีมอื่นก็สามารถพบช่องโหว่ได้เช่นกัน และการที่หน่วยงานความมั่นคงเลือกเก็บช่องโหว่ไว้ใช้งานก็อาจจะกลายเป็นภัยต่อประชาชนวงกว้างเสียเอง

รายงานการวิเคราะห์ชุดข้อมูลจาก Shadow Broker ประมาณกันว่ารัฐบาลสหรัฐฯ เก็บช่องโหว่ไว้ใช้งาน 50-250 รายการในแต่ละช่วงเวลา หากอัตราการพบช่องโหว่โดยทีมงานอื่นอยู่ที่ 15% ก็จะมีช่องโหว่ที่มีคนใช้งานพร้อมกันหลายชาติ 4-18 รายการ

ที่มา - Belfer Center, Schneier on Security

Comments

ทีมวิขัย -> ทีมวิจัย

กว่าทีคิด => กว่าที่คิด

ไล่เรี่ย => ไล่เลี่ย

อ่านสองวรรคแรกแล้วยังรู้สึกเฉย อ่านมาถึงวรรคสามนี้ถึงได้รู้เจตนาและความสำคัญของค่าสถิตินี้