OpenSSL รายงานช่องโหว่การตรวจสอบใบรับรองที่ไม่ถูกต้อง แต่กลับตรวจสอบว่าใช้งานได้ ความผิดพลาดสำคัญคือการที่ใบรับรองปกติที่ไม่มีสิทธิไปรับรองใบรับรองอื่นอีก เช่น ใบรับรองเว็บไซต์ทั่วไป กลับสามารถไปรับรองใบรับรองอื่นได้ แล้ว OpenSSL ยังคงเชื่อตามการรับรองนั้น

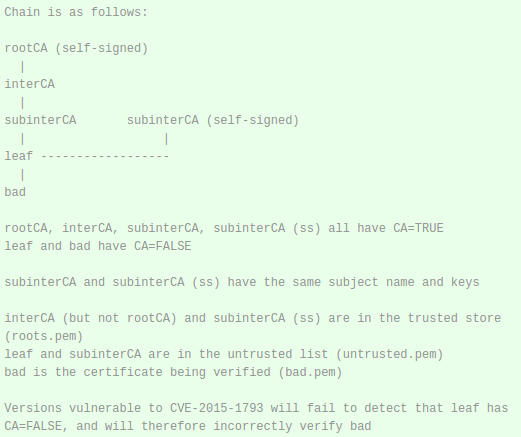

OpenSSL ไม่ได้ระบุรายละเอียดว่ามีกรณีใดบ้างที่กระบวนการตรวจสอบใบรับรองจึงผิดพลาดเช่นนี้ แต่ตัวอย่างในเทสเคสนั้นมีความซับซ้อนพอสมควร โดยจำเป็นต้องสร้าง sub intermediate CA (subinterCA) ขึ้นมาเพื่อรับรองใบรับรองปลายทาง (leaf) แถม subinterCA นั้นต้องอยู่ใน tustedd store ก่อน ใบรับรองปลายทางจึงสามารถไปรับรองใบรับรองอื่นๆ ได้

ช่องโหว่นี้กระทบกับ OpenSSL รุ่น 1.0.2c, 1.0.2b, 1.0.1n, และ 1.0.1o ระหว่างนี้ที่ยังไม่มีรายละเอียดชัดเจนนักว่าจะใช้โจมตีได้อย่างไรก็ควรรีบอัพเดตกัน

ช่องโหว่นี้ถูกค้นพบโดยทีมงาน BoringSSL ของกูเกิลที่แยกโครงการ OpenSSL ออกไปทำเองเมื่อปีที่แล้ว

ที่มา - OpenSSL

Comments

ไม่มีสิทธิในรับรอง => ไม่มีสิทธิไปรับรอง