สัปดาห์ที่แล้ว บริษัทซอฟต์แวร์ความปลอดภัย Trend Micro ประเทศไทย จัดงานสัมมนา Cybersecurity 2015 เกี่ยวกับแนวโน้มอาชญากรรมไซเบอร์ทั้งในและนอกประเทศ โดยเชิญวิทยากรเข้าร่วมหลายท่าน ผมมีโอกาสได้ไปฟังงานนี้ เลยสรุปประเด็นที่น่าสนใจในส่วนที่เกี่ยวข้องกับประเทศไทยมาฝากครับ

Trend Micro เชิญตัวแทนจากหน่วยงานของไทยทั้งภาครัฐและเอกชนมาร่วมเสวนาหลายท่าน โดยทั้งหมดอยู่ในแวดวงด้านความปลอดภัย-อาชญากรรมออนไลน์ มาร่วมแชร์ประสบการณ์ในมุมมองของตัวเอง

AIS

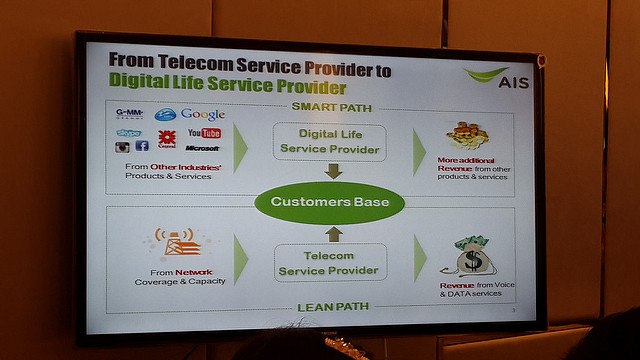

คุณบุษกร ธนสมบูรณ์กิจ ผู้อํานวยการสํานักบริหารความปลอดภัยด้านไอที AIS (เสื้อฟ้า ซ้ายสุดในภาพ) เล่าว่า AIS กำลังเปลี่ยนตัวเองจากผู้ให้บริการโครงข่ายโทรคมนาคม มาเป็นผู้ให้บริการโซลูชันและบริการด้านไอที (digital services) พอมาทำธุรกิจด้านบริการออนไลน์ ความเชื่อใจและมั่นใจของลูกค้า (trust & confidence) ว่าข้อมูลจะไม่ถูกขโมย ข้อมูลจะถูกต้อง และระบบจะไม่ล่ม เป็นเรื่องสำคัญมาก

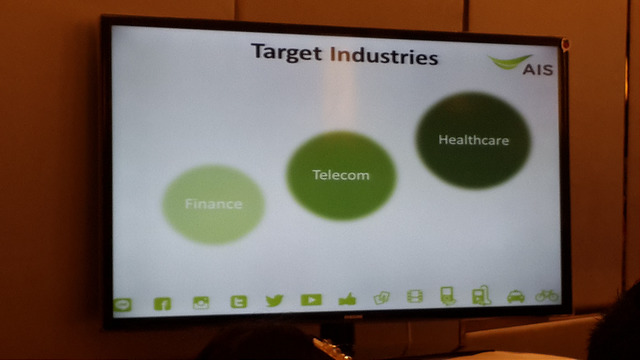

ในอดีตนั้น แฮ็กเกอร์มักเน้นเจาะข้อมูลวงการการเงิน แต่ในอนาคตอันใกล้นี้ วงการสุขภาพจะเป็นเป้าหมายใหม่ เพราะมีข้อมูลส่วนบุคคลเยอะมาก

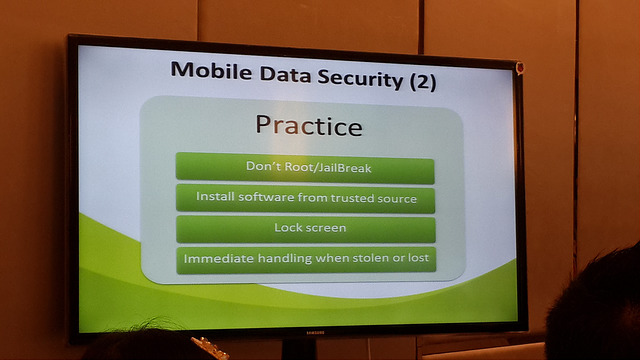

ในฐานะโอเปอเรเตอร์ AIS ก็พยายามให้ข้อมูลความปลอดภัยขั้นพื้นฐานแก่ลูกค้า เช่น ควรใส่รหัสล็อคหน้าจอมือถือ ไม่ควร root เครื่อง

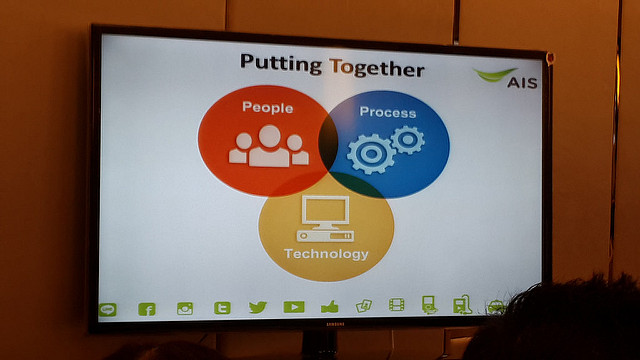

นโยบายด้านความปลอดภัยขององค์กร ประกอบด้วย 3 ส่วนที่ต้องไปด้วยกัน คือ เทคโนโลยีต้องทันสมัย, กระบวนการต้องชัดเจน และบุคลากรในองค์กรก็ต้องมีความรู้ความเข้าใจด้านความปลอดภัยด้วย

ธนาคารกรุงเทพ

ดร.กิตติ โฆษะวิสุทธิ์ ผู้จัดการฝ่ายความมั่นคงปลอดภัยเทคโนโลยีสารสนเทศ ธนาคารกรุงเทพ (เสื้อเทา คนที่สองจากซ้าย) บอกว่าการจะรับมือกับอาชญากรรมไซเบอร์ ต้องเข้าใจวิธีทำงานของอาชญากรก่อน โดยปัจจุบันโจรจะไม่ทำงานคนเดียว ถ้ามาคนเดียวถือเป็นโจรกระจอก เพราะโจรตัวจริงทำกันเป็นขบวนการ ถือเป็น organized crime

วิธีทำงานของโจรสมัยใหม่จะแชร์ข้อมูลช่องโหว่ระหว่างกัน ดังนั้นในการป้องกันอาชญากรรม ฝ่ายป้องกันก็ต้องแชร์ข้อมูลระหว่างกันด้วย คำถามต่อมาคือจะแชร์ข้อมูลกันอย่างไร แบ่งได้ 2 แบบ

- แชร์ข้อมูลกันในวงการ (horizontal sharing) องค์กรในวงการเดียวกันก็ควรแชร์ข้อมูลระหว่างกัน แม้บางอย่างจะเป็นความลับธุรกิจ ความลับลูกค้า ที่อาจบอกคนนอกไม่ได้ ก็ขอให้แชร์เฉพาะวิธีการ เพื่อให้รู้ว่าโจรทำงานกันอย่างไร

- แชร์ข้อมูลภายในองค์กร (vertical sharing) ฝ่ายความปลอดภัยต้องสื่อสารกับผู้บริหารขององค์กรตลอดเวลา เพราะถึงแม้ผู้บริหารไม่รู้เรื่องเทคนิค แต่ก็เห็นภาพรวมเรื่องผลกระทบในแง่ธุรกิจ (business impact) ที่คนเทคนิคมักไม่เข้าใจหรือมองไม่เห็น ดังนั้นฝ่ายเทคนิคต้องพยายามหาวิธีสื่อสารให้ผู้บริหารเข้าใจด้วย

DSI

พันตํารวจโท ดรัณ จาดเจริญ เจ้าหน้าที่คดีพิเศษ สํานักคดีเทคโนโลยีและสารสนเทศ DSI (คนกลางในภาพ) เล่าว่าทำคดีอาชญากรรมออนไลน์มาตั้งแต่ปี 2548 ปัจจุบันสถานการณ์เปลี่ยนไปมาก กระบวนการแฮ็กหรือจารกรรมข้อมูลยังคล้ายเดิม แต่เทคโนโลยีที่ใช้มีความก้าวหน้ามากขึ้น เช่น จากเดิมใช้วิธี brute force เจาะรหัส ก็เปลี่ยนมาเป็นการส่งมัลแวร์มาขโมยรหัสแทน

เดิมทีอาชญากรรมคอมพิวเตอร์ในอดีต เน้นแฮ็กหรือปล่อยไวรัสเล่นๆ ให้เครื่องใช้งานไม่ได้ แต่ปัจจุบันเน้นเงินเป็นหลัก ไม่ได้เงินคุ้มค่าไม่ทำ ถ้าแบ่งกลุ่มเหยื่อสามารถแบ่งได้ 3 กลุ่มใหญ่ๆ

- ผู้ใช้งานทั่วไป

- ธุรกิจ SME

- องค์กรขนาดใหญ่

กลุ่มผู้ใช้ตามบ้านทั่วไปแฮ็กง่าย แต่ไม่มีมูลค่าเป็นตัวเงิน ทำให้อาชญากรไม่สนใจ ส่วนกลุ่มองค์กรขนาดใหญ่ แฮ็กได้แล้วคุ้ม แต่ระบบป้องกันเข้มแข็งจนไม่คุ้มเสี่ยง เป้าหมายของอาชญากรในช่วงหลังเลยหันมาสนใจธุรกิจ SME ที่มีเงินในระดับหนึ่ง แต่ระบบป้องกันไม่เยอะเท่า enterprise

รูปแบบการโจมตี SME ที่พบมักมาทางอีเมล เพราะ SME ยุคใหม่โดยเฉพาะกลุ่มนำเข้าส่งออก มักต้องติดต่อกับลูกค้าต่างชาติเยอะ มีโอกาสจะได้เมลจากคนที่ไม่รู้จักกันมาก่อนเยอะ เป็นช่องว่างให้อาชญากรแทรกตัวเข้ามา คดีที่เคยพบมีถึงขั้นอาชญากรเข้าไปเก็บนามบัตรของบริษัทต่างๆ ในงานแสดงสินค้า เพื่อสะสมอีเมลที่พิสูจน์แล้วว่าเป็นเมลที่ใช้งานจริง

เมื่อได้อีเมลแล้ว คนร้ายจะปลอมตัวเป็นคู่ค้าแล้วหลอกให้เปิดไฟล์บางอย่างเพื่อฝังมัลแวร์ลงในเครื่อง จากนั้นก็แฮ็กข้อมูลอื่นๆ ต่อไป

คุณดรัณแนะนำว่าถ้าโดนแฮ็กแล้วมาแจ้งความ บริษัทต้องเรียนรู้ว่าจะเก็บข้อมูลพยานหลักฐานอย่างไร และพยายามสรุปข้อมูลให้กระชับ เข้าใจง่าย เพื่อให้เจ้าหน้าที่ตำรวจทำงานได้ง่าย บางบริษัทพิมพ์ไฟล์ log มาเป็นปึก ซึ่งไม่มีประโยชน์เพราะไม่มีคนนอกที่ไหนเข้าใจว่า network map ขององค์กรนั้นเป็นอย่างไร ควรมีทำสรุปข้อมูลมาให้ด้วย ขอให้มองว่าเป็นการสอนให้ตำรวจเข้าใจถึงสถานการณ์ภายในองค์กรของเรา

การเช็คข้อมูลการแฮ็กก็มีความสำคัญ โดยต้องหัดมองหาสิ่งผิดปกติใน log ซึ่งแอดมินทั่วไปที่ไม่ได้ถูกฝึกมาตรงนี้จะดูไม่ออก แต่คนที่ฝึกเรื่องการวิเคราะห์หลักฐาน (forensic) จะมองเห็น ตัวอย่างเช่น แอดมินอาจดู log แล้วพบว่าไม่มี IP แปลกปลอมจากต่างประเทศ แต่พอฝ่ายสืบสวนเอา log ไปดูจะเช็ค "พฤติกรรม" ที่ผิดปกติ เช่น บัญชีของพนักงานบางคนเข้ามาตอนดึกๆ หรือเข้ามาช่วงสงกรานต์ที่ไม่มีคนทำงาน ซึ่งมีความเป็นไปได้ว่าบัญชีนั้นโดนแฮ็กแล้ว การดูข้อมูลย้อนหลังเหล่านี้ต้องดูอย่างต่ำ 3 เดือนย้อนหลัง เพราะแฮ็กเกอร์มักเข้ามาแฝงตัวอยู่พักใหญ่ๆ ก่อนลงมือ

nForce Security

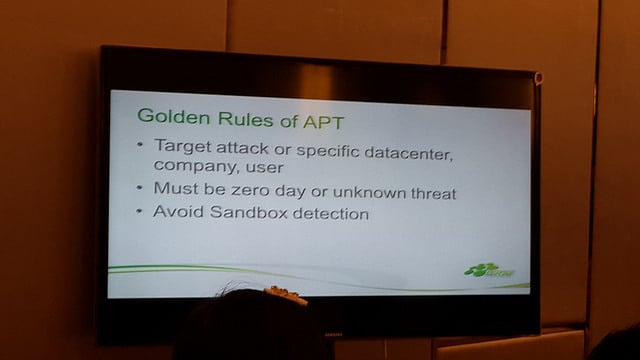

คุณนักรบ เนียมนามธรรม กรรมการผู้จัดการ บริษัท เอ็นฟอร์ซ ซีเคียว จํากัด (สูทสีฟ้า ที่สองจากขวา) ให้ข้อมูลว่าบริษัทส่วนใหญ่มักมีระบบป้องกันมัลแวร์ ที่ใช้หลักการแบบ sandbox คือสร้าง VM ขึ้นมา นำไฟล์จากอีเมลไปลองรันดู ถ้าไม่มีปัญหาอะไรก็จะปล่อยผ่านเข้ามา ซึ่งแฮ็กเกอร์รู้หลักการเหล่านี้ดี

หลักการทำงานของแฮ็กเกอร์คือการโจมตีจะไม่มั่ว เลือกว่าจะบุกเข้าองค์กรไหน และต้องเจาะผ่านช่องโหว่ที่เป็น zero day ที่แอนตี้ไวรัสหรือไฟร์วอลล์ไม่รู้จัก จากนั้นค่อยหาวิธีเลี่ยงระบบ sandbox เข้ามา

วิธีการหลีกเลี่ยงระบบ sandbox จึงซับซ้อนขึ้น โดยไฟล์มัลแวร์จะปลอมตัวเป็นไฟล์ที่ sandbox ไม่รู้จัก เช่น ไฟล์ .apk ของแอนดรอยด์ แล้วใส่เงื่อนไขมาด้วยว่าถ้าระบบปฏิบัติการที่รันเป็น VM (เช่น VMware โดยดูจากชื่อ network interface) ก็ไม่ต้องทำงาน หรือถ้าเครื่องนั้นไม่มีไฟล์เอกสารพวก .doc หรือไฟล์รูปภาพอยู่เลย ให้คาดเดาว่าเป็น VM และไม่ต้องทำงาน เพื่อให้ sandbox ตรวจไม่พบ

Trend Micro

คุณคงศักดิ์ ก่อตระกูล ผู้จัดการอาวุโสด้านเทคนิค บริษัท เทรนด์ไมโคร ประเทศไทย (ขวาสุดในภาพ, เคยมาพูดในงาน Blognone Quest on Modern Security ปีที่แล้ว) เล่าว่าพฤติกรรมการโจมตีของแฮ็กเกอร์เปลี่ยนไปตามนโยบายการป้องกันตัวขององค์กร ทุกวันนี้การเจาะระบบทางเว็บลดลง เพราะระบบป้องกันเว็บดีขึ้น แต่ระบบป้องกันเมลยังเป็นจุดอ่อนเหมือนเดิม

ในอดีตแฮ็กเกอร์ส่งไฟล์ .exe เข้ามาทางอีเมล พอองค์กรแก้โดยบล็อคไม่รับไฟล์ .exe ก็เปลี่ยนมาใช้วิธีส่งสแปม พอโดนบล็อกสแปมจากคนส่ง (ของเดิมบล็อค keyword) ก็มาใช้วิธี phishing แทน

รูปแบบล่าสุดที่เจอคือส่งเมลเปล่าๆ เข้ามายังอีเมลของผู้บริหาร เพื่อหลบตัวกรองสแปม (ที่ดูจากเนื้อเมล) เข้ามายืนยันว่าอีเมลนั้นเป็นอีเมลจริง (โดยดูจากเมลตอบกลับของเซิร์ฟเวอร์)

แฮ็กเกอร์จะศึกษาข้อมูลขององค์กรเป้าหมายเป็นอย่างดี เช่น ตรวจสอบข้อมูลผู้บริหารจาก LinkedIn/Facebook ดูว่ามีคู่ค้าเป็นใครบ้าง, หาข้อมูลว่าองค์กรใช้ระบบป้องกันไวรัสค่ายไหน แล้วลองซ้อมยิงดูก่อนว่ายิงทะลุหรือไม่, ตัวองค์กรอาจมีระบบป้องกันเข้มแข็ง แต่คู่ค้าขององค์กรอาจไม่เข้มแข็งระดับเดียวกัน ก็อาจแฮ็กเข้ามาทางคู่ค้าแทน

ตัวอย่างกรณีที่ Trend Micro พบคือองค์กรในไทยโดนแฮ็กเซิร์ฟเวอร์ที่เป็นเมนเฟรม AIX ซึ่งโอกาสโดนแฮ็กตรงๆ ยากมาก พอไปสืบสวนโดยละเอียดพบว่ากลับเป็นเครื่องพีซีของแอดมินโดนแฮ็ก และแอดมินบันทึกรหัสไว้ใน Putty หรือ SSH ทำให้แฮ็กเกอร์สามารถเข้าไปยังเมนเฟรมได้สบายๆ

ปัญหาล่าสุดที่ SME ไทยเจอกันเยอะคือ ransomware ที่เข้ารหัสข้อมูลแล้วเรียกค่าไถ่ กรณีแบบนี้ตามจับยากมากเพราะ pattern เปลี่ยนตลอด แถมกลุ่ม SME มักไม่ค่อยแบ็คอัพข้อมูล ทำให้ไม่มีทางเลือกมากนักนอกจากต้องยอมจ่ายเงิน แถมสมัยนี้ ransomware ยังพัฒนา มีแบบทดลองถอดรหัสไฟล์ได้ฟรี 3 ไฟล์เพื่อพิสูจน์ว่าทำงานได้จริงก่อนเสียเงิน ราวกับเป็นซอฟต์แวร์เวอร์ชัน trial เพื่อให้คนกล้าจ่ายเงินมากขึ้น

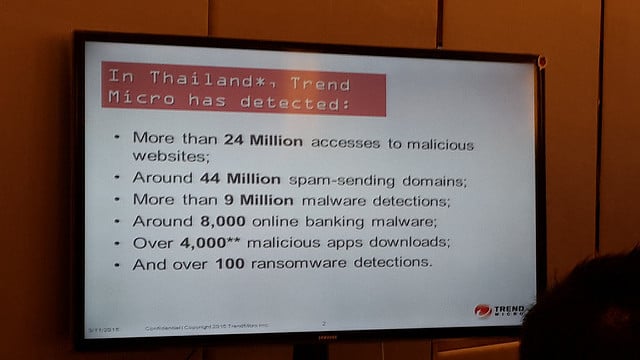

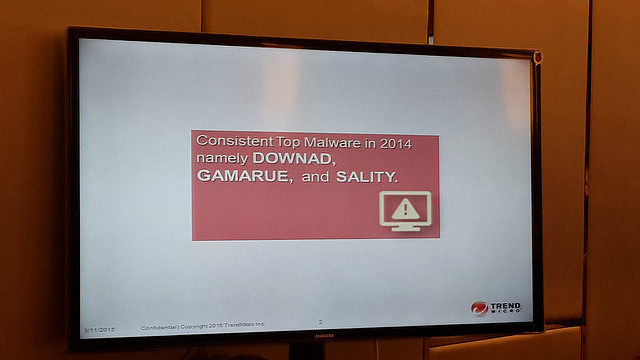

สถิติมัลแวร์ที่พบบ่อยในประเทศไทยปี 2014 คือ Downad, Gamature, Sality หลายตัวไม่ใช่ของใหม่ มีมาตั้งแต่สมัย Windows XP พอตอนนี้ XP หมดอายุเลยระบาดอีกรอบ

ที่น่าสนใจคือกลุ่ม SME มักไม่ค่อยโดนเพราะเปลี่ยนคอมบ่อย ไม่ค่อยมี XP แล้ว กลุ่มที่โดนเยอะกลับเป็น enterprise ที่ยังใช้ XP กันเยอะเพราะติดแอพพลิเคชันเก่าๆ

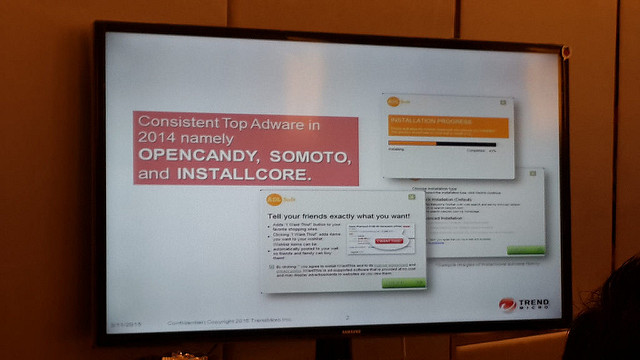

ส่วนแอดแวร์ที่พบบ่อยคือ opencandy, somoto, installcore

ภาพธุรกิจไทยต้องป้องกันตัวอย่างไร?

ช่วงถามตอบ ผมถามว่ามีคำแนะนำอะไรบ้างที่ช่วยให้ SME ป้องกันตัวได้ดีขึ้น

คุณนักรบบอกว่าปัญหา ransomware มีทางเดียวคือต้องแบ็คอัพข้อมูล คำว่าแบ็คอัพในที่นี้คือ network backup แบ็คอัพลง NAS/SAN เพราะเจอหลายกรณี ลูกค้าบอกว่ามีแบ็คอัพ แต่เอาจริงแล้วแบ็คอัพลงไดรฟ์ D: ในเครื่องเดียวกัน ซึ่งก็โดนเข้ารหัสไฟล์อยู่ดี

ส่วนคุณดรัณแนะนำว่าถ้ารู้สึกแปลกๆ เหมือนโดนแฮ็กแล้ว ให้หยุดการสื่อสารแบบปกติทันทีเพราะข้อมูลจะโดนดักแบบ man-in-the-middle และให้ติดต่อคู่ค้าผ่านช่องทางอื่นๆ ที่เคยตกลงกันไว้ เช่น โทรศัพท์คุยกัน เช็คว่าอีกฝ่ายส่งเมลฉบับนั้นมาจริงหรือไม่ คนร้ายมักมีจุดมุ่งหมายเพื่อเงิน ดังนั้นถ้าเจอเมลเกี่ยวกับการเงินที่น่าสงสัย ให้คิดไว้เลยว่าอาจโดนแฮ็กแล้ว

Comments

ดรัน => ดรัณ

อ่านปุ๊ปนึกถึง office scan ของเขาทันทีเคยใช้ยอมรับของเขาแพงจริงๆ แต่ก็ดีจริงๆ ไม่ทำให้เครื่องอืดเหมือนสาย norton

ผมใช้ end point อยู่ครับมันเบามากๆเลยนะครับ

เนื้อหาจาก ธนาคารกรุงเทพ น้อยมาก สงสัยฝ่ายเทคนิคจะไม่ค่อยแชร์ให้ผู้บริหารฟัง...

ไม่มีอ.ปริญญา