ศูนย์ประสานงานรักษาความมั่นคงปลอดภัยทางคอมพิวเตอร์ด้านโทรคมนาคม (TTC-CERT) รายงานการตรวจพบไฟล์ RAR ที่เกี่ยวข้องกับกลุ่มผู้โจมตีที่รู้จักในชื่อ “Mustang Panda” ซึ่งเป็นกลุ่มที่ได้รับการสนับสนุนจากรัฐบาลและมีฐานปฏิบัติการอยู่ในประเทศที่ใช้ภาษาจีนในการสื่อสาร โดยมีเป้าหมายการโจมตีต่อหน่วยงานต่าง ๆ ทั่วโลก โดยเฉพาะประเทศในแถบเอเชียตะวันออกเฉียงใต้ สหรัฐอเมริกา และยุโรป

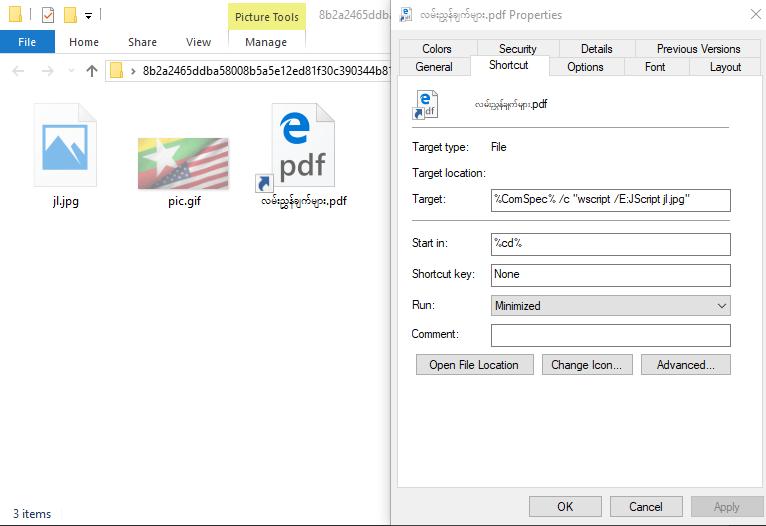

จากเอกสารรายงานของ TTC-CERT (การแจ้งเตือน-รายงานการวิเคราะห์กรณีพบกลุ่ม Mustang Panda เปลี่ยนแปลงรูปแบบและวิธีการที่ใช้ในการโจมตีประเทศเมียนมา) ได้ระบุถึงการตรวจพบไฟล์ RAR ซึ่งประกอบด้วยไฟล์ที่น่าสนใจจำนวน 3 ไฟล์ (รายละเอียดตามภาพที่ 1) เช่น ไฟล์ Windows Shortcut (LNK) ชื่อ လမ်းညွှန်ချက်များ.pdf.lnk ซึ่งเป็นชื่อไฟล์ในภาษาเมียนมามีความหมายว่า “Guideline” หรือ “Instructions” เป็นไฟล์ที่กลุ่มผู้โจมตีใช้สำหรับลวงเหยื่อให้เชื่อว่าเป็นไฟล์ชนิด PDF และให้เหยื่อ Excute ไฟล์ดังกล่าวเพื่ออ่านข้อมูลเพิ่มเติมที่อยู่ในไฟล์ นอกจากนี้ในไฟล์ RAR ดังกล่าวยังมีไฟล์ที่ถูกทำให้ดูเหมือนเป็นไฟล์รูปภาพ เช่น jl.jpg และ pic.gif ซึ่งเป็นไฟล์ที่กลุ่มผู้โจมตีได้ฝังไฟล์ชนิด Portable Executable (PE) และ Dynamic Link Library (DLL) เอาไว้ และเป็นไฟล์ที่มี Payload ที่เป็นอันตรายที่สร้างโดยกลุ่มผู้โจมตี

ภาพที่ 1 ไฟล์จำนวน 3 รายการ ที่ผู้โจมตีใช้ในการโจมตีครั้งนี้ โดยหนึ่งในนั้นเป็นไฟล์ประเภท Windows Shortcut File (LNK) ที่ปลอมแปลงให้ดูเหมือนกับไฟล์ประเภท PDF

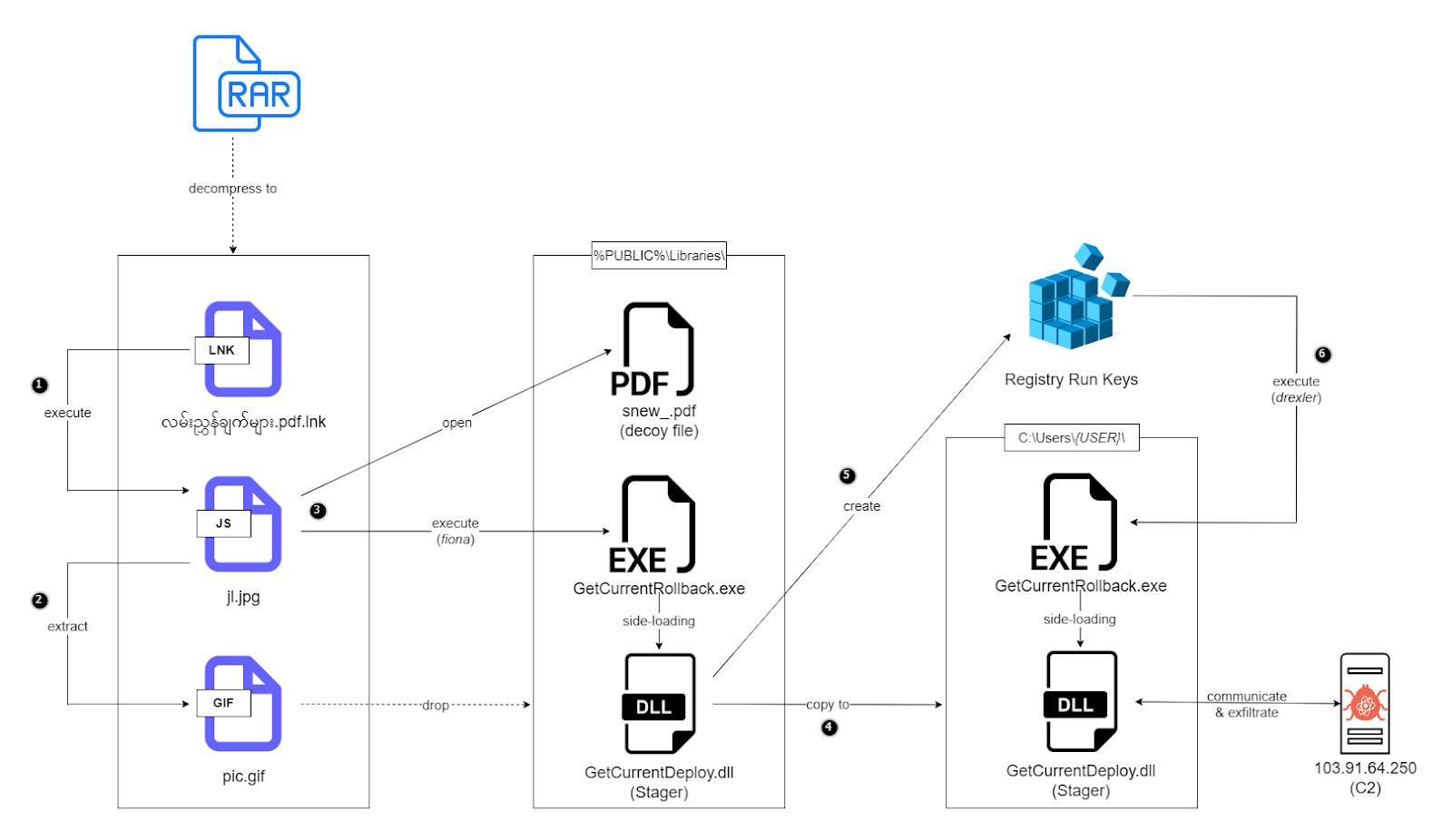

นอกจากนี้ ในเอกสารรายงานฉบับดังกล่าวยังกล่าวถึงไฟล์ GetCurrentRollback.exe และ GetCurrentDeploy.dll ที่เป็น Stager ที่งถูกฝังอยู่ในไฟล์ที่ถูกทำให้ดูเหมือนเป็นไฟล์รูปภาพที่สร้างโดยกลุ่มผู้โจมตีซึ่งถูกนำไปใช้ในการสร้างกระบวนการ Persistence เพื่อให้กลุ่มผู้โจมตีนี้สามารถคงอยู่ในระยะยาวบนระบบของเหยื่อเพื่อจารกรรมข้อมูล ตลอดจน ในเอกสารรายงานฉบับดังกล่าวยังได้ระบุรายละเอียดของรูปแบบวิธีการ (Tactics, Techniques, and Procedures - TTPs) ในการโจมตีของกลุ่ม Mustang Panda ที่ใช้ในการโจมตีในครั้งนี้ ซึ่งมุ่งเน้นการล่อลวงเหยื่อผ่านอีเมลฟิชชิ่ง และใช้ Stager เป็นหลักในการสร้างกระบวนการ Persistence

ภาพที่ 2 แสดงภาพรวมของ Infection Chain ของกลุ่ม Mustang Panda ที่ใช้ในการโจมตีในครั้งนี้

ในรายงานยังแสดง Infection Chain ที่เป็นภาพรวมของการโจมตีซึ่งมีรายละเอียดตามภาพที่ 2 อีกทั้งยังได้กล่าวถึงความสำคัญของการเฝ้าระวังและการรักษาความปลอดภัยทางไซเบอร์ นอกจากนี้ในรายงานยังมีการระบุ Indicators of Compromise (IOCs) และได้วิเคราะห์ความเชื่อมโยงเพื่อให้ได้ข้อมูลเพิ่มเติมเกี่ยวกับหมายเลข IP Address ของเครื่องแม่ข่ายเพิ่มเติมจำนวน 397 เครื่อง ที่มีความเชื่อมโยงกับ C2 ของมัลแวร์ของกลุ่ม Mustang Panda ซึ่งมีที่ตั้งอยู่ในประเทศที่สอดคล้องกับเป้าหมายการโจมตีของกลุ่มผู้โจมตี ซึ่งข้อมูลดังกล่าวสามารถนำมาใช้ในการตรวจจับและป้องกันการโจมตีจากกลุ่ม Mustang Panda

แม้ว่ารายงานก่อนหน้านี้ที่เขียนโดยบริษัทด้านความมั่นคงปลอดภัยไซเบอร์ต่าง ๆ จะเน้นย้ำถึงกิจกรรมการโจมตีของกลุ่ม Mustang Panda ในประเทศยูเครนและ/หรือในประเทศที่เกี่ยวข้องกับข้อพิพาทในทะเลจีนใต้ แต่ในรายงานฉบับนี้ ศูนย์ TTC-CERT ได้ยกตัวอย่างเพิ่มเติมที่บ่งชี้ถึงความสนใจในการกำหนดเป้าหมายในการโจมตีไปที่หน่วยงานรัฐบาลประเทศเมียนมาและ/หรือชาวเมียนมา ซึ่งกลยุทธ์ของกลุ่มผู้โจมตีนี้อาจขยายไปยังภูมิภาคใกล้เคียงเช่นประเทศไทย จึงมีความจำเป็นอย่างยิ่งที่หน่วยงานต่าง ๆ ของประเทศไทยทั้งภาครัฐและเอกชนควรให้ความสำคัญกับภัยคุกคามทางไซเบอร์โดยเฉพาะภัยคุกคามจากกลุ่มดังกล่าว เพื่อสร้างความตระหนักรู้เท่าทันถึงภัยคุกคามทางไซเบอร์และความสำคัญของการรักษาความมั่นคงปลอดภัยไซเบอร์โดยเฉพาะภัยคุกคามทางไซเบอร์ที่กำลังเป็นประเด็นสำคัญในปัจจุบัน

การตรวจพบไฟล์ RAR และไฟล์อื่น ๆ ที่เกี่ยวข้องที่เป็นอันตรายเหล่านี้ที่สร้างโดยกลุ่ม Mustang Panda บ่งบอกถึงกิจกรรมที่กำลังดำเนินอยู่ของกลุ่ม Mustang Panda อย่างไม่ลดละ ซึ่งสิ่งเหล่านี้เน้นย้ำถึงความจำเป็นในการเฝ้าระวังและมาตรการรักษาความปลอดภัยทางไซเบอร์ที่เข้มข้นขึ้นเพื่อลดความเสี่ยงและลดผลกระทบจากภัยคุกคามที่อาจเกิดโดยกลุ่มผู้โจมตีที่มีความต่อเนื่องและซับซ้อนรายนี้

รายงานนี้จึงมีความสำคัญในแง่ของการเฝ้าระวังและรักษาความปลอดภัยทางไซเบอร์ เพื่อลดความเสี่ยงจากกลุ่มผู้โจมตีที่มีความต่อเนื่องและซับซ้อน โดยเฉพาะอย่างยิ่งกลุ่มผู้โจมตีที่มีเป้าหมายโจมตีองค์กรต่าง ๆ ในเอเชียตะวันออกเฉียงใต้ และเพื่อสร้างความตระหนักรู้เกี่ยวกับภัยคุกคามทางไซเบอร์ในปัจจุบัน ซึ่ง IOCs ของการโจมตีในรายงานดังกล่าวจะถูกส่งไปยังระบบ MISP ขององค์กรที่เป็นสมาชิกศูนย์ TTC-CERT โดยอัตโนมัติหากเชื่อมต่อกับระบบ MISP ของศูนย์ TTC-CERT นอกจากนี้ ผู้ใช้งานที่มีระบบ MISP สามารถดาวน์โหลด MISP Event สำหรับหัวข้อในรายงานฉบับนี้ได้ที่ TTC-CERT github repository

ที่มา - TTC-CERT, การแจ้งเตือน-รายงานการวิเคราะห์กรณีพบกลุ่ม Mustang Panda เปลี่ยนแปลงรูปแบบและวิธีการที่ใช้ในการโจมตีประเทศเมียนมา