Gaëtan Leurent จากสถาบัน INRIA ในฝรั่งเศสและ Thomas Peyrin จากมหาวิทยาลัยเทคโนโลยีนันยางในสิงคโปร์ ประกาศเทคนิคการโจมตีกระบวนการแฮชข้อมูลแบบ SHA-1 ครั้งใหม่ในงานวิจัย "SHA-1 is a Shambles" โดยลดความซับซ้อนในการสร้างเอกสารที่ค่าแฮช SHA-1 ตรงกัน จากเดิมเป็น 264.7 เหลือ 261.2 ทำให้ต้นทุนการสร้างเอกสารที่ค่าแฮชตรงกันเหลือ 11,000 ดอลลาร์เท่านั้น นับเป็นครั้งแรกที่การสร้างค่าแฮชชนกันมีต้นทุนต่ำกว่าแสนดอลลาร์

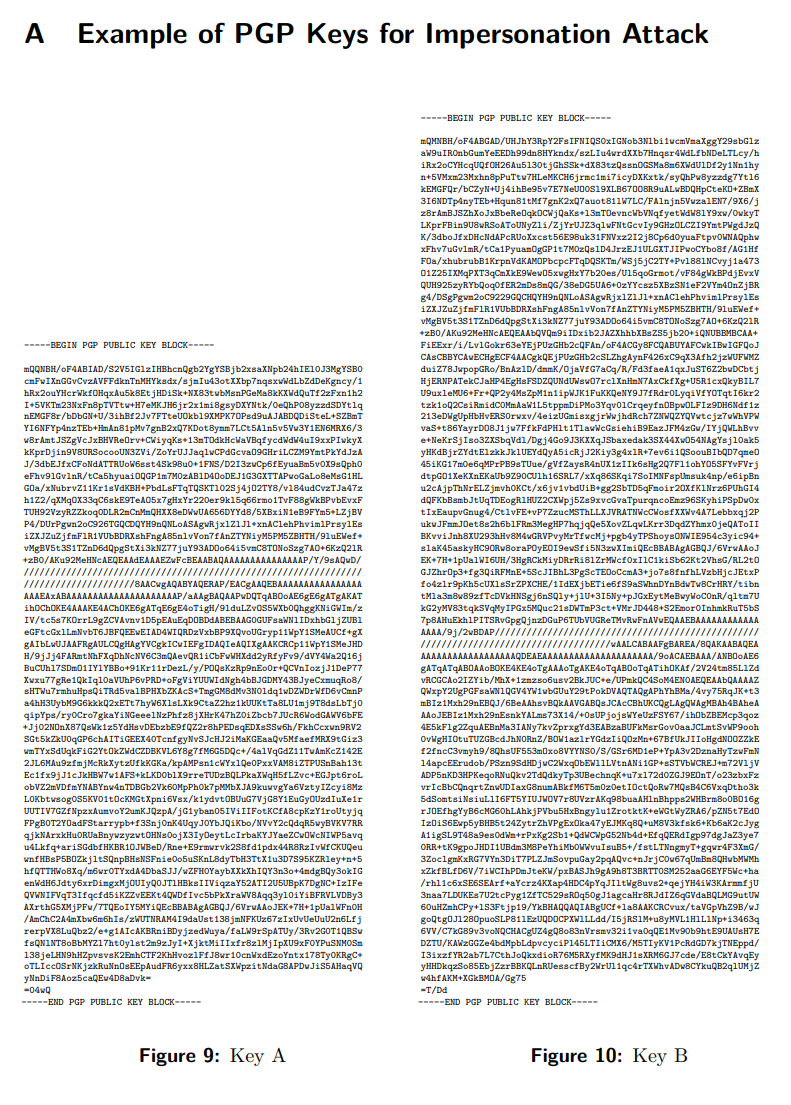

การโจมตีแบ่งออกเป็นสองแบบ คือการสร้างแฮชชนแบบปกติ และแบบส่วนต้นของไฟล์เหมือนกัน (chosen-prefix collision) ซึ่งใช้โจมตีสำหรับการปลอมเอกสารที่ต้องมีส่วนต้นเหมือนกัน เช่น ใบรับรองการเข้ารหัส โดยการโจมตีแบบ chosen-prefix นี้จะมีต้นทุนสูงกว่า อยู่ที่ประมาณ 45,000 ดอลลาร์ แต่ทีมงานใช้ต้นทุนจริง 75,000 ดอลลาร์ระหว่างการวิจัย

ก่อนหน้านี้ในปี 2017 ทีมงานจากกูเกิลเคยประกาศการโจมตี SHAttered ที่ค่าแฮช SHA-1 ตรงกันแต่ SHA-256 ไม่ตรงกัน โดยใช้ชิปกราฟิก 110 ชุดรัน 1 ปี คิดเป็นต้นทุนประมาณ 110,000 ดอลลาร์

SHA-1 เป็นกระบวนการแฮชที่ถูกวิเคราะห์หาจุดอ่อนจนพบว่ามันอ่อนแอกว่าที่ออกแบบไว้มาเป็นเวลานาน ในปี 2014 กูเกิลเป็นผู้ผลักดันให้เว็บทั้งหมดต้องเปลี่ยนใบรับรองที่เคยใช้ลายเซ็นแบบ SHA-1 ไปเป็นแบบอื่นที่ปลอดภัยสูงกว่า จนตอนนี้เว็บเกือบทั้งหมดควรจะใช้ใบรับรองแบบใหม่แล้ว อย่างไรก็ดีทีมวิจัยรายงานการโจมตีนี้ไปยังโครงการ GnuPG, CAcert, และ OpenSSL ทั้งสามโครงการตอบรับจะลดการรับรอง SHA-1 ลง โดย GnuPG จะไม่ยอมรับใบรับรองแบบ SHA-1 ที่เซ็นหลังจากวันที่ 19 มกราคม 2019 ส่วน OpenSSL นั้นจะถอด SHA-1 ออกจากกระบวนการที่มีความปลอดภัยระดับ 1 (ความปลอดภัยเกิน 80 บิต) ที่เป็นตัวเลือกความปลอดภัยมาตรฐาน ลินุกซ์บางดิสโทรเช่น Debian นั้นตั้งระดับความปลอดภัยที่ระดับ 2 (112 บิต) อยู่แล้ว จึงไม่ได้รับผลกระทบอะไร

ปัญหาใหญ่คือ Git นั้นใช้ SHA-1 ในการอ้างอิงการ commit และแผนการย้ายออกจาก SHA-1 ยังไม่ประสบความสำเร็จ ทางด้าน GitHub นั้นประกาศเพิ่มการตรวจสอบการโจมตีด้วย SHA-1 ที่ค่าตรงกันไว้ตั้งแต่การโจมตี SHA-1 สำเร็จใหม่ๆ

ที่มา - ArsTechnica

กุญแจ PGP ที่ค่าแฮชตรงกันสองไฟล์