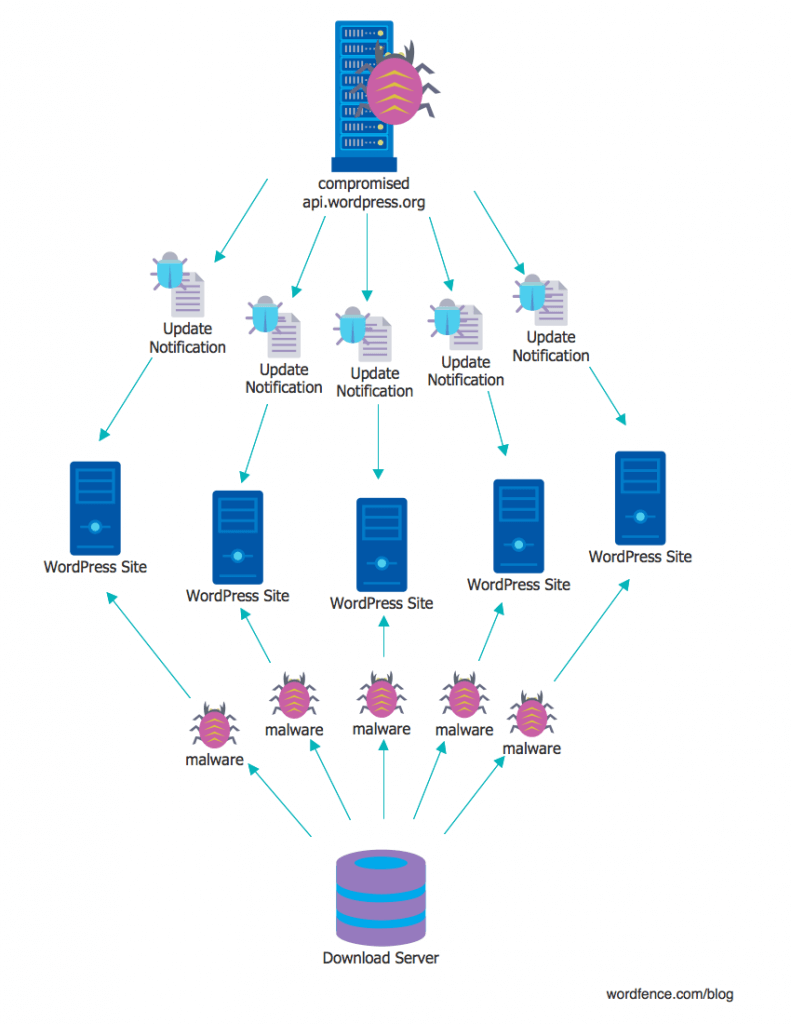

Wordfence ผู้ให้บริการความปลอดภัยสำหรับ WordPress รายงานถึงช่องโหว่ของเซิร์ฟเวอร์ api.wordpress.com ที่มีช่องโหว่นำโค้ดขึ้นไปรันบนเซิร์ฟเวอร์ได้ จนกระทั่งแฮกเกอร์สามารถสั่งเว็บ WordPress ทั่วโลกให้อัพเดตซอฟต์แวร์ที่มุ่งร้ายได้

ช่องโหว่นี้เริ่มต้นจากโค้ด webhook ของ WordPress ที่ใช้เชื่อมต่อไปยัง GitHub โดยเมื่อรับค่าจาก GitHub แล้วจะสั่ง shell_exec แม้ว่าจะมีการตรวจค่าแฮชเพื่อยืนยันว่าข้อมูลมาจาก GitHub แต่ตัว webhook กลับยอมรับค่าแฮชแบบอื่น เช่น crc32 และ adler32 ทั้งที่ GitHub จะส่งค่าแฮชเฉพาะ SHA1 เท่านั้น ทำให้ทาง Wordfence สามารถปลอมค่าแฮช

ทาง Wordfence รายงานช่องโหว่นี้ไปยัง WordPress ตั้งแต่วันที่ 2 กันยายนที่ผ่านมา และโค้ดที่แก้ไขแล้วเปิดเผยในวันที่ 7 กันยายน คาดว่าโค้ดจริงบนเซิร์ฟเวอร์ของ WordPress น่าจะแก้ไขไปก่อนหน้านั้น

ทาง Wordfence ได้รับเงินรางวัลจากการแก้ไขช่องโหว่เมื่อเดือนตุลาคมที่ผ่านมา

ที่มา - Wordfence

Comments

ร้ายกาจ

"มีช่องโหว่ แฮกเกอร์ยิงอัพเดท" อ่านดูนึกว่ามีแฮกเกอร์ส่งโค้ดโจมตีเข้าเว็บทั่วโลกแล้ว

"มีช่องโหว่ให้แฮกเกอร์ยิงอัพเดท" น่าจะลดความเข้าใจผิด

", automattic แก้ไขแล้ว" ลดเหลือแค่ "แก้ไขแล้ว" ก็น่าจะพอแล้ว

"แฮกเกอร์ยิงอัพเดตเข้าเว็บทั่วโลกได้"

lewcpe.com, @wasonliw

เฉพาะผู้ที่ใช้ wordpress.com ใช่ไหมครับ