บริการ StartEncrypt จาก StartCom เพิ่งเปิดบริการมาเพียงครึ่งเดือน Thijs Alkemade นักวิจัยจาก Computest ก็พบช่องโหว่สำคัญ ทำให้แฮกเกอร์สามารถหลอกให้ StartEncrypt ออกใบรับรองสำหรับโดเมนต่างๆ โดยที่ผู้ขอไม่ได้เป็นเจ้าของโดเมนได้

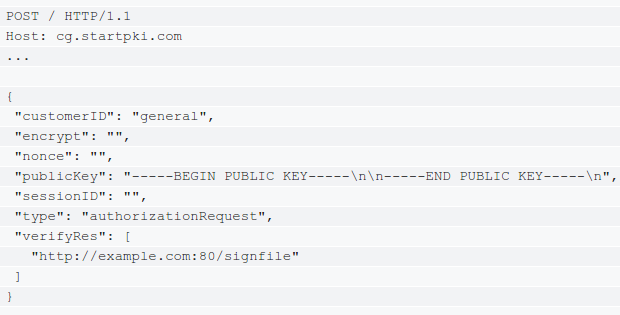

โปรโตคอลของการออกใบรับรอง StartEncrypt เป็นการยิง HTTP POST ไปยังเซิร์ฟเวอร์ของ StartEncrypt เพื่อแจ้ง URL สำหรับการยืนยันความเป็นเจ้าของโดเมน ที่ค่าเริ่มต้นเป็น /signfile ของแต่ละโดเมนแต่ปรากฏว่า StartEncypt ไม่ได้กำหนดไว้ตายตัวว่าต้องเป็น /signfile เท่านั้น แฮกเกอร์สามารถกำหนดไฟล์ใดๆ ก็ได้ในโดเมนที่ต้องการขอใบรับรอง หากเนื้อไฟล์ถูกต้องก็จะได้รับใบรับรองไปทันที ช่องโหว่เช่นนี้ทำให้แฮกเกอร์อาจจะขอใบรับรองจากเว็บที่รับโฮสต์ไฟล์ เช่น Google.com, Dropbox.com หรือโดเมนจำนวนมาก นอกจากนี้เซิร์ฟเวอร์ยังไม่ตรวจสอบ MIME type ทำให้เซิร์ฟเวอร์ที่รับอัพโหลดภาพ (แต่เนื้อไฟล์ภายในไม่ใช่ภาพ) ก็มีความเสี่ยงเช่นกัน

นอกจากนี้แล้ว StartEncrypt ยังตาม HTTP redirect ไปจนกว่าจะได้ไฟล์ ทำให้โดเมนที่มีความเสี่ยงรวมถึงโดเมนกลุ่มย่อลิงก์ทั้งหลาย

ช่องโหว่ใหญ่ๆ คือการเปิดให้แฮกเกอร์ขอใบรับรองของโดเมนอื่นได้ แต่ StartEncrypt ยังมีปัญหาความปลอดภัยอีกหลายประการ เช่น มีความเสี่ยงในการใช้ไฟล์ยืนยันตัวตนซ้ำ ซึ่งเป็นปัญหาที่ Let's Encrypt เคยเจอในช่วงเบต้า ทำให้แฮกเกอร์อาจจะขอใบรับรองได้โดยไม่ต้องมีไฟล์ใดๆ บนโดเมนเลย หรือแนวทางที่ไม่ดีเช่นการเปิดไฟล์กุญแจลับไว้เป็นโหมด 666 บนเซิร์ฟเวอร์ทำให้ทุกคนเข้ามาอ่านได้

ช่องโหว่ทั้งหมดถูกรายงานไปยัง StartEncrypt ตั้งแต่วันที่ 22 ที่ผ่านมา และ StartEncrypt ก็แจ้งว่าแก้ไขเรียบร้อยแล้ว

ที่มา - Computest