ผู้เชี่ยวชาญความปลอดภัยสามารถแกะการเข้ารหัสของ ransomware ได้อีกตัวแล้ว

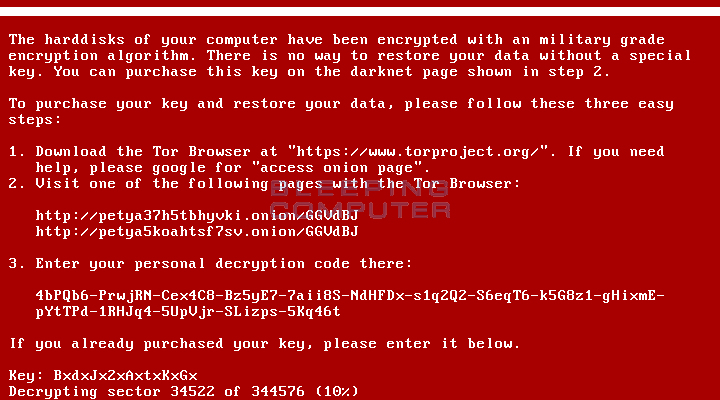

ransomware ตัวนี้ชื่อว่า Petya รูปแบบการทำงานของมันจะเขียนข้อมูลทับ master boot record (MBR) ของฮาร์ดดิสก์ใหม่ แล้วเข้ารหัสตารางไฟล์ของฮาร์ดดิสก์ (master file table หรือ MFT) ส่งผลให้ OS ไม่ทราบว่าข้อมูลส่วนไหนคือไฟล์ใดบ้าง (แต่ตัวข้อมูลไม่ถูกเข้ารหัส) เมื่อผู้ใช้บูตเครื่องขึ้นมา ก็จะพบหน้าจอเรียกค่าไถ่ของ Petya แทน

ผู้เชี่ยวชาญความปลอดภัยนามแฝง leostone สามารถใช้วิธี reverse engineering หาอัลกอริทึมในการแคร็กคีย์ถอดรหัสได้ วิธีการต้องนำฮาร์ดดิสก์ที่ถูกเรียกค่าไถ่ไปต่อกับคอมพิวเตอร์เครื่องอื่น แล้วรันฟรีแวร์ที่พัฒนาโดยบริษัท Emsisoft จากนั้นเข้าเว็บของ leostone เพื่อนำข้อมูลที่ได้ไปสร้างคีย์อีกทีหนึ่ง เมื่อได้คีย์มาแล้วก็บูตเครื่อง กรอกคีย์ ทุกอย่างจะกลับมาทำงานได้ปกติเหมือนเดิม

รายละเอียดของขั้นตอนการหาคีย์ อ่านได้จาก BleepingComputer

ที่มา - PCWorld

Comments

ใครลองแล้วแชร์เลยครับ

ถ้า Ransomware ทำงานแบบนี้ เราจะใช้วิธีแก้เหมือนเครื่องที่พาร์ติชั่นพังได้หรือเปล่าครับนี่ ใช้โปรแกรมกู้ข้อมูลกู้พาร์ติชั่น

คิดว่าได้ครับแต่อาจจะได้แค่ข้อมูลอย่างเดียว ต้องลง windows ใหม่เสียเวลามากกว่า

เช่า backblaze เพื่อข้อมูลที่ปลอดภัยกว่า

ห้ามผวนชื่อ petya นะครับ

ผมอ่านได้ว่า เพเทีย นะครับไม่ได้อ่าน เพ็ดยา ดังนั้นผวนได้ครับ

เอาซะผมสงสัยเลยว่าจริงๆ มันอ่านว่าอะไร