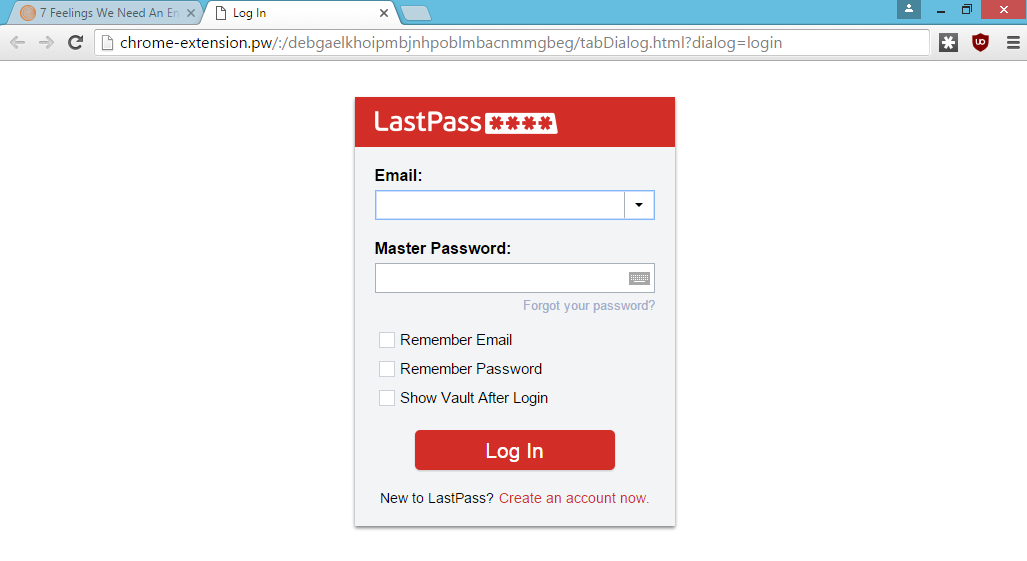

Sean Cassidy นักวิจัยความปลอดภัยรายงานถึงแนวทางการโจมตี LastPass ด้วยการสร้างหน้าเว็บหลอก (phishing) เพื่อหลอกให้ผู้ใช้ใส่รหัสผ่านและ OTP เพื่อนำไปยิงเข้า API ของ LastPass

ตัว LastPass เองและเบราว์เซอร์โครมมีจุดที่ทำให้การโจมตีนี้มีผล เพราะลิงก์ล็อกเอาท์ของ LastPass สามารถถูกโจมตีแบบ CSRF ได้ทำให้เว็บไซต์มุ่งร้ายสามารถล็อกเอาท์จาก LastPass ได้จริงๆ และโลโก้ของ extension ก็จะแสดงว่าผู้ใช้ยังไม่ได้ล็อกอิน

อีกจุดอ่อนหนึ่งคือโครมเองที่แสดง URL ของ extension เป็นเหมือนเว็บทั่วไป ต่างไปเพียงการแสดงต้น URL เป็น chrome-extension:// ซึ่งสังเกตได้ยาก ทีมงานโครมเองกำลังพิจารณาเปลี่ยนแนวทางการแสดงเพื่อให้เห็นชัดเจนขึ้นว่า URL ใดเป็นเว็บหรือเป็น extension

ทาง LastPass ออกมาแจ้งแก้ปัญหานี้ โดยปิดช่องโหว่ CSRF เป็นอย่างแรก, ตัวปลั๊กอินจะเตือนเมื่อใส่รหัสผ่านบนหน้าเว็บที่ไม่ใช่ของ LastPass เอง, และการล็อกอินจะต้องยืนยันด้วยอีเมลอีกครั้งเสมอแม้จะเปิดการยืนยันตัวตนสองขั้นตอนไว้แล้วก็ตาม

ที่มา - The Register, LastPass, Sean Cassidy

Comments

ใช้ LastPass คู่กับ DUO น่าจะปลอดภัยขึ้นหน่อยเพราะไม่ใช่การกรอก OTP แต่ให้ approve โดยจะบอก OS, Browser, Location, IP และ ISP แค่ก่อนกด approve ต้องดูให้ดีๆ ก่อน