กูเกิลเตรียมบังคับใบรับรองเข้ารหัสเว็บทุกใบต้องผ่านการบันทึกบนเซิร์ฟเวอร์ Certification Transparency (CT) ภายในเดือนเมษายนนี้ ตอนนี้ผู้ออกใบรับรองรายใหญ่อย่าง Let's Encrypt ก็ออกมาประกาศเพิ่มข้อมูลยืนยันการบันทึกลงล็อก (Signed Certificate Timestamps - SCT) ลงในใบรับรองโดยตรง เพื่อให้ใบรับรองใช้งานได้ต่อไปโดยผู้ดูแลระบบไม่ต้องทำอะไรเพิ่มอีก

ข้อมูล SCT เป็นข้อมูลที่หน่วยงานออกใบรับรอง (CA) ได้รับจากเซิร์ฟเวอร์ CT เพื่อยืนยันว่าใบรับรองนี้ถูกบันทึกต่อสาธารณะแล้วจริง โดยนโยบายการบันทึกลง CT ของ Let's Encrypt จะตรงกับของ Chrome คือต้องบันทึกอย่างน้อยสองเซิร์ฟเวอร์ เป็นของกูเกิลหนึ่งแห่งและของบริษัทอื่นอีกหนึ่งแห่ง

กูเกิลจะเริ่มไม่เชื่อถือใบรับรองที่ออกหลังจากเดือนเมษายนแล้วยังไม่มีข้อมูล SCT ดังนั้นผู้ดูแลระบบก็ไม่ต้องตกใจไป เพราะเมื่อ renew ใบรับรองจาก Let's Encrypt รอบหน้าก็จะได้รับใบรับรองใหม่ที่มี SCT ในตัวมาเอง ส่วนใบรับรองเดิมก็ใช้ไปได้จนหมดอายุ

ผู้ให้บริการล็อก CT ไม่จำนวนไม่มากนัก เพราะต้องเป็นองค์กรที่มีศักยภาพสูง สามารถบริหารเซิร์ฟเวอร์ให้รองรับโหลดจาก CA และมี uptime ที่ดี ก่อนหน้านี้นอกจากกูเกิลก็มักเป็นบรรดา CA เช่น DigiCert, Symantec, Venafi, WoSign, CNNIC เป็นต้น ตอนนี้ CloudFlare ก็เปิดตัวเซิร์ฟเวอร์ Nimbus ของตัวเองขึ้นมาอีกชุด โดยภายในใช้ซอฟต์แวร์ Trillian ของกูเกิลเช่นกัน

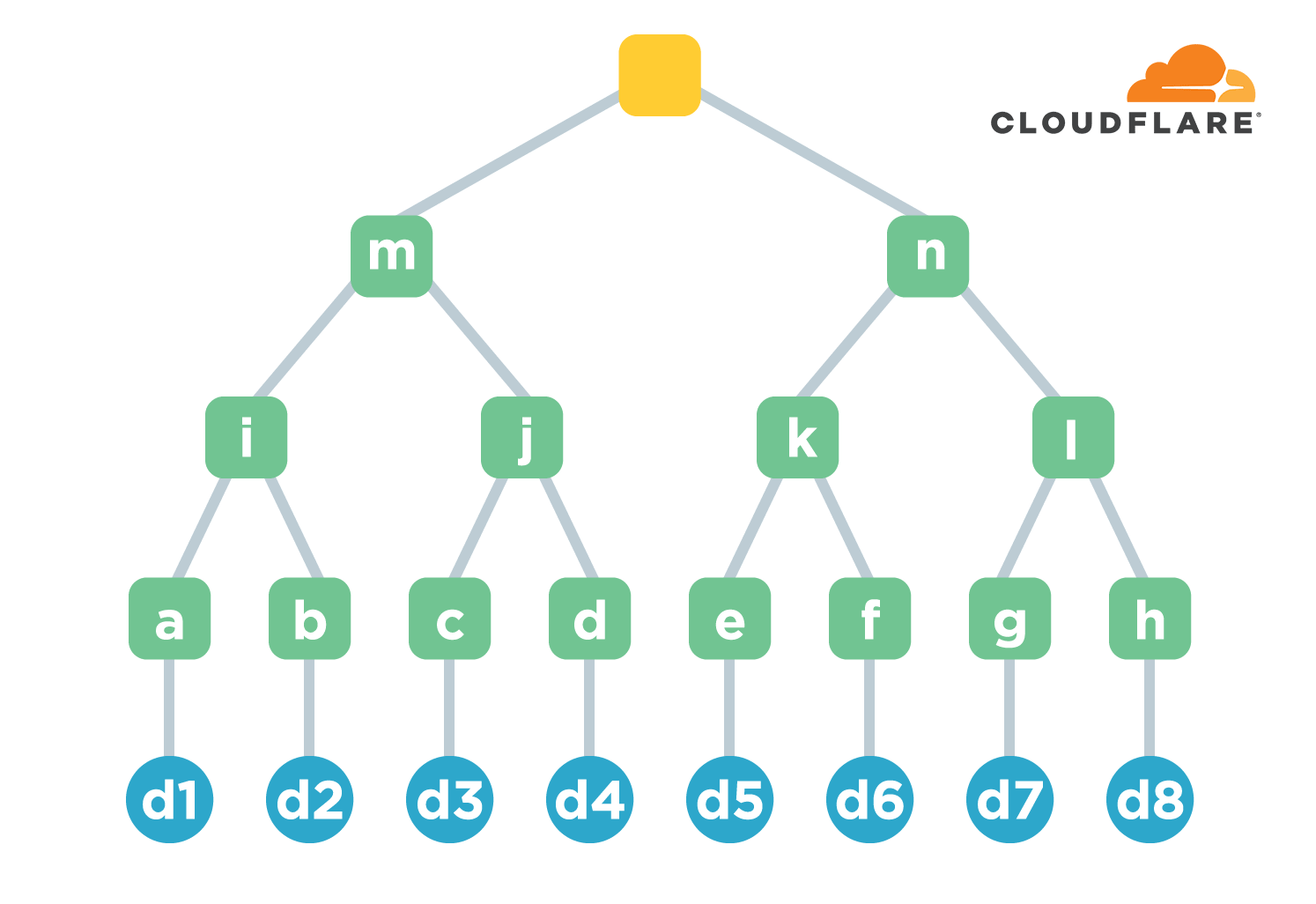

บล็อกเปิดตัว Nimbus ของ CloudFlare นอกจากเปิดตัวเฉยๆ แล้ว ยังอธิบายกระบวนการรักษาความปลอดภัยของ CT log ไว้อย่างละเอียด โดยอธิบายขั้นตอนการทำงานของ Merkle tree โครงสร้างข้อมูลที่สามารถตรวจสอบความถูกต้องได้ ทำให้เซิร์ฟเวอร์ CT ไม่สามารถแก้ไขข้อมูลบนเซิร์ฟเวอร์ได้ตามใจชอบ และแทนที่จะต้องตรวจสอบล็อกที่ละชุดว่าอ้างอิงถึงชุดที่แล้วต่อๆ กันมา ซึ่งจะมีประสิทธิภาพแย่หากมีข้อมูลจำนวนมากๆ เช่น ใบรับรองจากหลายหน่วยงานที่อาจจะมีจำนวนหลายล้านใบ Merkle tree ทำให้ผู้ที่ต้องการตรวจสอบว่าข้อมูลอยู่ในล็อกจริงหรือไม่ สามารถตรวจได้ด้วยการตรวจแฮช O(log(n)) เท่านั้น

ที่มา - Let's Encrypt, CloudFlare